クラウドコンピューティングのセキュリティ課題について、「Security Guidance for Critical Areas of Focus in Cloud Computing(略称CSAガイダンス)」では体系的に解説している。本連載では、CSAガイダンスに沿って、クラウド利用者が知っておくべき知識と、押えるべきポイントを解説する。前回から、クラウドにおけるセキュリティインシデントのライフサイクルに沿って説明している。今回は、「準備」と「検知と分析」に続く各段階にについて説明する。

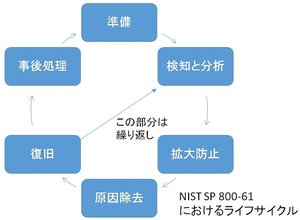

図1:インシデント対応のライフサイクル

図1:インシデント対応のライフサイクル拡大画像表示

CSAガイダンスでは、インシデント対応作業を時系列順に並べた「ライフサイクル」としてとらえ、各段階について、クラウドを利用する場合の課題と推奨策を列挙している(図1)。前回は、このライフサイクルに沿って、「準備」と「検知と分析」について説明した。以下では、それに続く各段階を対象に、クラウド固有の技術的な問題について考えてみよう。

「拡大防止」段階

次段階で扱う「除去」すべき原因を究明するまでは、利用者と事業者(もしくはサプライチェーンに関わるすべての組織)の連携・協力が最も求められる。協力の形は利用しているモデルによって大きく異なるが、とりわけ根本的な原因が不明な段階での被害拡大防止は、関係者すべての知恵をあわせる必要がある。ただし、ここで主導的立場で取り組むことを求められるのは利用者側である。なぜなら、この時点での対応が、利用者のビジネスや業務に直接影響することになるからだ。

対応そのものも多岐にわたる。例えば、単純なWeb改ざんのように事象が明白なインシデントであったとしても、その原因が分からない段階での対応には困難が伴う。単純に復旧させるといっても、より手が込んだ改ざんを再度、受けるかもしれないし、表面に見えているインシデントだけではない可能性もある。

一方で、ビジネス上の要請から長時間、サービスを停止できないことがある。そうしたサービスの場合は、停止時間について高度な経営判断が必要になるかもしれない。場合によっては、原因不明のまま復旧させ、再度の攻撃を受けていないかを監視しながら、運用を続けるような状況もあり得るだろう。

会員登録(無料)が必要です

- 1

- 2

- 3

- 次へ >

- 【第12回】クラウドベースのセキュリティサービス「SecaaS」を考える(後編)(2014/09/24)

- 【第11回】クラウドベースのセキュリティサービス「SecaaS」を考える(前編)(2014/09/09)

- 【第10回】クラウド利用における暗号化と仮想化のセキュリティ(2014/08/26)

- 【第9回】クラウドのID/権限管理では各種システムの連携が不可避(2014/08/12)

- 【第8回】クラウドアプリケーションのためのセキュリティアーキテクチャの確立を(2014/07/22)

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-