モバイルデバイスの企業利用は、古くて新しい、しかも喫緊のテーマの1つと言える。ワークスタイルの変革や、ダイバーシティ対応などを持ち出すまでもなく、従業員から見れば利便性が高い外部のサービスを利用するのは当然でもあるからだ。まだ不十分な企業は2016年の重要テーマの1つにするべきだろう。

ではどうするか?1つの参考になると思えるのが、ネットワーク機器ベンダーであるF5ネットワークスジャパンが2015年12月に開催した勉強会だ。結論を簡単に言えば、「必要な場合にのみリモートアクセスを可能にする」という従来型の対策は過去の話。端末の種類も、従業員や協力会社などの利用者も、さらにアクセスするサービスも多様化する一方の今日においては、「アカウントに応じたアクセス管理が重要になる」という話である。

アカウントに応じたアクセス管理の基本になるのは、いわゆるシングルサインオン(SSO)だ。ただしサインオンの前に端末を検疫し、その上でサインオン認証を行うのがポイントだという。

具体的には端末からのアクセス要求があった時、MACアドレスやOSバージョン、IMEI(製造)番号などの端末情報をチェック。その際に、例えば「アカウント名○○のユーザーは最新OSをインストールしたデバイスIDが"××××"のiPhoneからのみアクセスを許可する」といったポリシーに基づいて検疫する。

ほかにも、サービスパッチが当たっているか、ウィルス定義ファイルがログイン時から何日以内に更新されたか、指定したプロセスが起動しているか、(IP Geolocationによる)地理的な位置は適性か、なども必要に応じてチェックする。

こうして検疫を通過すれば次は認証だ。AD(Active Directory)などの認証基盤と連携するのが基本だが、IDとパスワードに加えてクライアント証明書やOTP(One Time Password)による多要素認証を行う。「銀行などのOTPではハードウェアトークンを使うが、モバイルでは現実的ではない。今はメールでOTPを送信してログインできる」(同社)。その後はアクセスログを管理・チェックして不正を排除する。

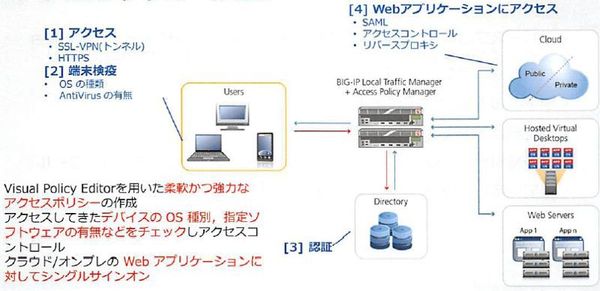

設定だけでも相当にやっかいに思えるが、F5のアクセスデリバリコントローラ(ロードバランサー)である「BIG-IP」で稼働する「Access Policy Manager(APM)」というツールを使えば、こうした検疫や認証などを相対的に容易に設定・運用できるとする(図3)。「Office365やSalesforceなど外部のWebサービスを使う場合に必要なSAML(Security Assertion Markup Language)やリバースプロキシもサポートしている」(同)という。

図3:F5のAccess Policy Managerの動き(出所:F5ネットワークスジャパン)

図3:F5のAccess Policy Managerの動き(出所:F5ネットワークスジャパン)拡大画像表示

いうまでもなく、この種のソリューションはF5ネットワークス以外にも複数ある。例えば日本ヒューレット・パッカードの「HP Icewall」や、CAジャパンの「CA Single Sign-On」、日本オラクルの「Oracle Access Management」といったオンプレミス設置型のものや、NTTコミュニエーションズの「IDフェデレーション」た、KDDI「KDDI BusinessID」といったクラウドサービスがある。

それぞれに得手不得手、あるいは一長一短があり、導入や利用には費用がかかることも確かだ。だからといって、いつまでもモバイルの利用を制限したり、企業配布だけに限定したりしておくことも得策とは言えないだろう。適切なソリューションを選定してモバイル対応を進めてほしい。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-