米Vectra Networksは、入口対策をすり抜けて侵入してきた標的型攻撃などの脅威を、ネットワークの通信パターンに着目して検出する製品を開発しているベンダーである。国内では2016年11月から日商エレクトロニクスが販売しており、すでに6~10社のユーザーに導入済み。直近の2017年12月には日商エレクトロニクスがVectra Networksに出資している。

「標的型攻撃は巧妙なので、侵入を予防することはできない。侵入されるという前提に立って社内LAN上で脅威を検知する仕組みが必要になる」。日商エレクトロニクス ネットワーク&セキュリティ事業本部アクセスネットワーク&セキュリティ事業部第二課エキスパートでCISSPの坂口武生氏は、米Vectra Networks製品の前提をこう説明した。

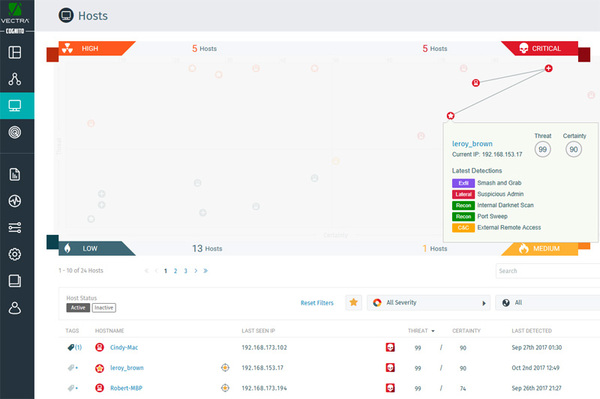

画面1:米Vectra Networks製品のダッシュボード画面(出典:日商エレクトロニクス)

画面1:米Vectra Networks製品のダッシュボード画面(出典:日商エレクトロニクス)拡大画像表示

一般的に、標的型攻撃は、取引先を装ったメールやWeb閲覧などを介して、文書ファイルのマクロやゼロデイ型の不正プログラムを使い、ファイアウォールやウイルス対策ソフトなどの入口対策をすり抜けて社内に侵入する。すり抜けた脅威は、攻撃者が用意したC&C(司令塔)サーバーから指令を受け、9カ月ほど潜伏し、最終的に情報を社外に持ち出す。

日商エレクトロニクスからVectra Networks製品を導入したユーザーは、いずれも入口対策として、米Palo Alto Networksなどの次世代ファイアウォールや米FireEyeなどのゲートウェイ型サンドボックス製品を導入済みである。入口対策をすり抜けた脅威を検出する目的でVectra Networks製品を導入している。

通信パターンを機械学習、アルゴリズムで脅威を検知

Vectra Networks製品は、社内LAN上にあるホスト(エンドユーザーのクライアントパソコンやサーバー)が、どのようなネットワーク通信をしているのかを調べ、危険なネットワーク通信を判別して検出する。こうした製品のジャンルを同社は、NTA(Network Traffic Analytics、トラフィック分析)と呼んでいる。

「どのホストから、どのホストへ、どんな通信が行われたのか」というトラフィックのメタデータを収集し、これを監視する。通信のパターンだけを見て危険かどうかを判別する手法を採用しており、いわゆる脅威インテリジェンス(危険なサイトのリストといった共有知識)は使わない。

通信が危険かどうかを判別する仕掛けとして、機械学習を採用した。機械学習で生成した判定モデルを使って、通信をスコア化する。脅威の大きさを横軸に、起こりうる可能性を縦軸にとったマトリックスに個々のホストをマップする。右上にあるホストは危険な状態にある。

機械学習が生成した判定アルゴリズムは、およそ四半期に1回のペースで更新する。マイナーアップデートは、1カ月に1回のペースで実施する。アルゴリズムなので頻ぱんに変更する必要はないが、脅威の変化に合わせてアルゴリズムにも若干の変更が加わる形である。

トラフィックパターンの組み合わせで危険度を判定

判別対象となるトラフィックのメタデータとして、すべてのホストについての通信データを、90日間分ほど保管する。危険度のスコアが高いホストについては、90日間を超えた古いデータも残し続ける。これらのデータとリアルタイムなデータをもとに、アルゴリズムで危険な通信を検出する。

アルゴリズムはブラックボックスだが、何をトリガーに脅威を検出したのかや、攻撃によって何が起こるのか、といった情報は公開している。この上で、「1分間に何回IDとパスワードを打ち込むとアカウントを乗っ取る行為なのか」といったパラメータの数値については、自動で生成する。

判断の素材となる既知のトラフィックパターンを60個ほど用意しており、これらを掛け合わせて、どんなパターンが起こったら危険なのかを導き出している。トラフィックパターンを追加した際などに、アルゴリズムを更新している。

例えば、ランサムウェアの行動では、社内からインターネットにSSL/TLS通信が発生したり、社内の別のホストに対してポートスキャンを実施し、その後に特定のポートに絞って通信したりする。ホスト間で共有フォルダを検索したり、ファイルを操作したりする。こうした動きを検出する。

スイッチ連携で対処まで自動化する提案型パッケージ

ライセンスはサブスクリプション型(1年と3年)であり、監視対象のホスト数に依存する。参考価格として、300サーバーと3000クライアントで年間3000万円程度になる。クライアントパソコンについては「1ユーザーあたり年額で数千円」(日商エレクトロニクス)であり、一般的なエンドポイント向けセキュリティソフト並としている。

サブスクリプションとは別に、初期費用としてハードウェアアプライアンスを購入する必要がある。アプライアンスは、スイッチのミラーポートなどにつないでトラフィックのメタデータを収集するセンサー機能、メタデータを90日間格納するストレージ機能、分析ダッシュボード機能、などを一式備える。価格(税別)は、下位モデルの「X24」が450万円。

大規模なネットワーク向けには、センサー機能だけを切り出して分散配置することができる。このための、センサー機能に特化したSシリーズも用意している。Sシリーズは、トラフィックのメタデータを抽出してX24などのXシリーズに転送する。Sシリーズの価格は、ハードウェアアプライアンスが90万円で、仮想アプライアンスは無料で利用できる。

Vectra Networks製品の役割は、脅威の検出までである。検出した脅威への対処は、別途実施しなければならない。日商エレクトロニクスでは、対処を自動化する、ソリューション(問題解決)型の提案パッケージを構築しようとしている。

2018年4月1日に稼働するユーザー事例では、Vectra Networks製品が脅威を検出して出力したSyslog通知をトリガーに、米Juniper Networks製のスイッチ機器を制御する。危険な通信を検出した際に、これをネットワークから切り離して通信できないようにする。

写真1:日商エレクトロニクス ネットワーク&セキュリティ事業本部アクセスネットワーク&セキュリティ事業部のメンバー。写真左から第二課エキスパートでCISSPの坂口武生氏、 第二課の寺下慶亮氏、担当部長の松村浩明氏

写真1:日商エレクトロニクス ネットワーク&セキュリティ事業本部アクセスネットワーク&セキュリティ事業部のメンバー。写真左から第二課エキスパートでCISSPの坂口武生氏、 第二課の寺下慶亮氏、担当部長の松村浩明氏拡大画像表示

Vectra Networks / マシンラーニング / サイバー攻撃 / 日商エレクトロニクス / SIer / ネットワーク監視 / Syslog

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-