[調査・レポート]

発動が短期化してランサムウェア被害が顕著に、フィッシングと脆弱性の放置が2大要因

2023年4月28日(金)神 幸葉(IT Leaders編集部)

日本IBMは2023年4月25日、調査レポート「X-Force脅威インテリジェンス・インデックス2023」の日本語版を公開した。米IBMのセキュリティ研究開発機関であるIBM X-Forceによる年次レポートで、世界各国におけるランサムウェアの多様化と被害の増加、ランサムウェア侵入から暗号化までの期間の短縮など、2022年のサイバー攻撃のトレンドを明らかにしている。同日に日本IBMが説明会を開き、要点を解説した。

「X-Force脅威インテリジェンス・インデックス2023(IBM Security X-Force Threat Intelligence Index 2023)」は、米IBMのセキュリティ研究開発機関であるIBM X-Forceが2022年におけるサイバーセキュリティの状況をまとめたものだ(関連記事:製造業へのランサムウェア攻撃が増加、Linuxも対象に―セキュリティ研究機関IBM X-Forceが報告)。

説明会では、日本IBM IBMコンサルティング事業本部 Cybersecurity Services X-Forceインシデント・レスポンス 日本責任者の窪田豪史氏(写真1)が、同レポートに沿って脅威トレンドのポイントを解説した。早速、内容を紹介しよう。

写真1:日本IBM IBMコンサルティング事業本部 Cybersecurity Services X-Forceインシデント・レスポンス 日本責任者の窪田豪史氏

写真1:日本IBM IBMコンサルティング事業本部 Cybersecurity Services X-Forceインシデント・レスポンス 日本責任者の窪田豪史氏ランサムウェア攻撃

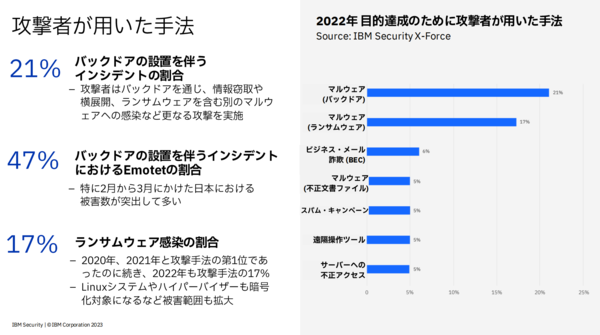

まず2022年に発生したサイバー攻撃を手法別に見た分析結果から。当然だがマルウェア攻撃が上位。「バックドアを通じた攻撃」が21%を占めた(図1)。具体的にはEmotetなどでメールに添付されたファイルを開くと感染し、感染したデバイスにあるメールに返信する形で感染を拡散したり、バックドアを通じて別のマルウェアをダウンロードしたりする。

次いで多いのがシステムやネットワークの脆弱性を突く「ランサムウェア攻撃」で17%。脆弱性が明らかなのにも関わらず、パッチを適用していないケースが多く、データを暗号化されて身代金を要求される。侵入から暗号化までの時間が短縮する傾向にあり、ハイパーバイザーも暗号化対象になるなど、脅威は高まっているという。それらに比べると少ないが、「ビジネスメール詐欺(BEC)」が6%、大規模(大量)に悪意あるメールを送りつける「スパムキャンペーン」「遠隔操作ツール」などが5%と続く。

攻撃による影響で、「脅迫」が27%、「データ窃取」が19%、「認証情報の収集」が11%、「データ漏洩・公開」が11%、「ブランドイメージの毀損」が9%だった。「近年はランサムウェアによる暗号化と一部データの公表を同時に行うなど、2重、3重の脅迫が増加している」(窪田氏)。

図1:攻撃者が用いた手法(出典:日本IBM)

図1:攻撃者が用いた手法(出典:日本IBM)拡大画像表示

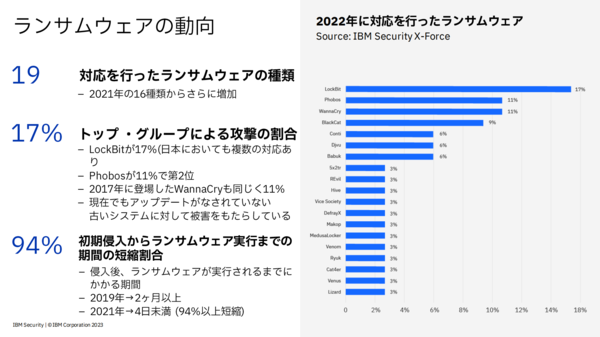

一言にランサムウェアといっても、複数の組織的な攻撃者グループが存在し、種類も増加している(図2)。「2020年頃はランサムウェアが半年前にはすでに侵入していたといった事例が多かったが、最近は侵入から数日で暗号化まで至る事例が珍しくない。場合によっては、当日に侵入から暗号化まで行われてしまうケースもある。防御側は侵入検知後、素早い対応が求められる」(窪田氏)

図2:ランサムウェアの動向(出典:日本IBM)

図2:ランサムウェアの動向(出典:日本IBM)拡大画像表示

フィッシングによる初期侵入が41%

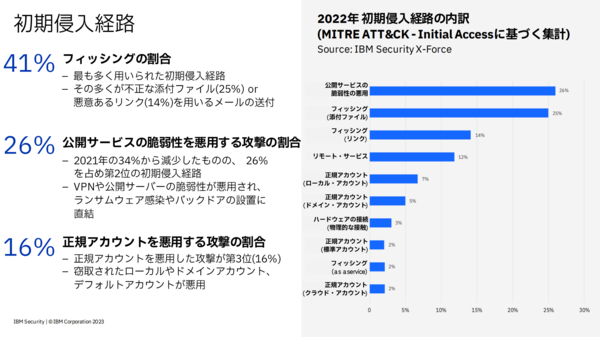

レポートでは、侵入の手口もまとめている。それによると、最も多いのが「フィッシング」で41%だった(図3)。ただし、ここでいうフィッシングはメール文に怪しいWebサイトへのリンクを埋め込んだメールだけでなく、Emotetをはじめとする添付ファイルをクリックさせるものも含んでいる。

2番目は「公開サービスの脆弱性の悪用」(26%)である。ウェブサーバーやCMS、メールサーバー、ネットワーク機器などの脆弱性を狙った攻撃などが該当する。過去2年ほどの間に日本でも複数の医療機関がランサムウェア攻撃に見舞われているが、その原因がこれだ。医療機関は導入済みの機器やシステムに脆弱性があることを認識せず、システムや機器を提供したベンダーは過去の案件だけに手が回らない。ユーザーが常に脆弱性対策情報を捕捉するできない場合、ベンダーときちんと保守契約を結ぶなどの対策が必要だろう。

3位に入った「正規アカウントを悪用する攻撃」(16%)は、何かしらの方法で入手した正規のログイン情報で不正ログインが行われてしまった場合が該当する。 フィッシング詐欺で認証情報が取得されたケースなどもあるが、「現実的にはパスワードが簡単だったため、推測されたケースが大半を占めているのが実態である」(窪田氏)という。ブルートフォース攻撃(総当たり攻撃)と呼ばれるものである。

窪田氏は、「当社が直近で相談を受けた事例として、ランサムウェアのほとんど全てがVPNもしくはリモートデスクトップへの不正ログインが最初の侵入経路だった。組織が侵入経路を海外拠点なども含めて全て把握するのは難しいが、これらの侵入経路のセキュリティ状況を確認することを推奨する」と述べた。

図3:初期侵入経路(出典:日本IBM)

図3:初期侵入経路(出典:日本IBM)拡大画像表示

●Next:地域・業種別トレンドと、脅威に対して企業が取り組む6つのポイント

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-