[Sponsored]

[IT Leaders Tech Strategy 前提のゼロトラスト、不断のサイバーハイジーン]

OS標準FWをオーケストレーションしてマイクロセグメンテーションを実現、事業継続性を最大化

2024年10月3日(木)

2024年8月29日に都内で開催された「IT Leaders Tech Strategy 前提のゼロトラスト、不断のサイバーハイジーン」(主催:インプレス IT Leaders)。イルミオジャパンのセッションに、営業本部長 市場戦略担当 河合瑞気氏が登壇。「セキュリティ設計の基礎としてのセグメンテーション」と題して、セグメンテーションの考え方や、OS標準のFW(ファイアウォール)をオーケストレーション(統合管理)してマイクロセグメンテーションを実現する方法、事業継続性を最大化するイルミオのソリューションの概要を解説した。

提供:イルミオジャパン合同会社

現在の問題の中心は内部を起点とした脅威である

ゼロトラストを実現する重要な要素の1つにマイクロセグメンテーションがある。管理すべきネットワーク境界をできるだけ小さくすることで、脅威の影響を最小化して封じ込めやすくするものだ。このマイクロセグメンテーションに欠かせない技術がファイアウォールだ。

イルミオジャパン 営業本部長 市場戦略担当の河合瑞気氏はまず「ファイアウォールとは何か」について説明した。

「ファイアウォールをシンプルに言えば、送信元IPの何番ポートから送信先IPの何番ポートへの通信を許可/阻止するという機能です。ファイアウォールはシンプルな原理で許可されていない通信を100%ブロックします。また、ファイアウォールを越えて行える攻撃はファイアウォールで許可されている通信を使ったものに限ります」(河合氏)

写真1:イルミオジャパン合同会社 営業本部長 市場戦略担当の河合瑞気氏

写真1:イルミオジャパン合同会社 営業本部長 市場戦略担当の河合瑞気氏一般的にインターネット境界にはファイアウォールが存在し、インターネットに抜けられるプロトコルや、インターネットから入ってくる通信は厳密に制限されている。実際に、現在問題となるのは内部を起点とした脅威が大多数を占める。IPA(独立行政法人情報処理推進機構)の「情報セキュリティ10大脅威」を見ると、ランサムウェア攻撃やサプライチェーン攻撃、内部不正など、長期に継続している課題は、内部端末からの脅威や内部へ侵入した脅威に起因するものとなっている。

そこで河合氏は「このように深刻な攻撃は内部の端末から行われる以上、ポート制限や接続制限を厳密化すべきは、アプリケーションの前に設置するファイアウォールなのではないでしょうか」と提案する。

なぜファイアウォールによるセグメンテーションが難しいのか

しかし実際は、こうした「アプリケーションの前に設置するファイアウォール」の実現は簡単ではない。その理由を河合氏はこう説明する。

「まずは実装コストが高いこと。アプライアンスの運用にも手間がかかります。さらに、ネットワーク設計やポリシー設計も困難です。環境が硬直的になり、DXなどの柔軟なネットワークやセキュリティ設計が求められる環境に適さなくなることも課題です」(河合氏)

こうした課題に対応するのが、イルミオ(Illumio)が提供するゼロトラストやマイクロセグメンテーションを実現するソリューションとなる。

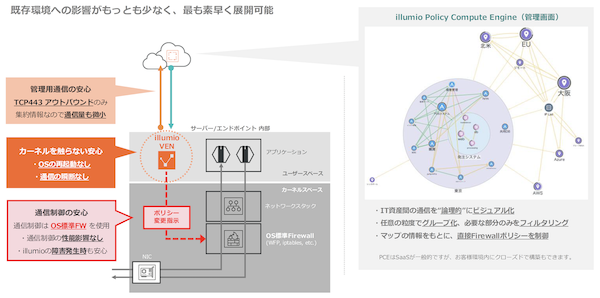

マイクロセグメンテーションの手法はさまざまだが、イルミオの特徴は、OSが標準で提供するファイアウォールをオーケストレーション(統合管理)して、さまざまな粒度でセグメンテーションする点にある。また、現状把握と制御を容易にするために、論理的に可視化されたマップを活用することもポイントだ。

「サーバーやエンドポイントにエージェントをインストールして利用しますが、このエージェントはカーネルや実通信を一切触らず、OS標準のファイアウォールに対してポリシー変更の指示だけを伝えます。また、これら通信内容はクラウドの管理コンソールに伝えられ、グループ化やフィルタリングなどのマップの機能を使って視覚的に把握できます(図1)」(河合氏)

図1:Illumioのアーキテクチャの概念図。OS標準のファイアウォールを活用、環境全体をわかりやすいマップで管理できる(出典:イルミオジャパン)

図1:Illumioのアーキテクチャの概念図。OS標準のファイアウォールを活用、環境全体をわかりやすいマップで管理できる(出典:イルミオジャパン)拡大画像表示

マイクロセグメンテーションで「被害拡散防止」「侵害リスク縮小」を実現

イルミオのメリットは「すでに顧客環境にあるものを誰でも簡単に使えるようにすることで、セグメンテーションという厄介な課題を解決する」ことにある。特に、マップで提供される機能を活用することで「どのプロセスがどのポート経由でどの相手のプロセスと通信しているか」などをわかりやすく、詳細に把握することが可能だ。

「ネットワーク機器を設計、制御するには専門的な知識も必要ですが、イルミオを利用すると、ビジュアル化されたマップで把握も設計も容易になり、ワークロード単位でファイアウォールを適用することもできます」(河合氏)

IPAの10大脅威でも指摘されているように、内部脅威や内部への侵入を前提とした脅威に対しても、これまでとは異なる対処が可能だ。

「サプライチェーン攻撃のように、利用しているソフトウェアやサービス、既存のビジネスパートナーが攻撃を受け、社内ネットワークに突然バックドアが出現することもあります。そうした突然信頼できなくなるリスクに備えるためにセグメンテーションによって環境を分離することが重要です」(河合氏)

そうした内部脅威や内部リスクに備えるためのアプローチは大きく3つある。アプリケーション単位の分離による「被害拡散防止」、アプリケーションごとに必要な通信以外を全遮断する「侵害リスク縮小」、通信の迅速な精査と的確な判断による「簡潔な運用」だ。

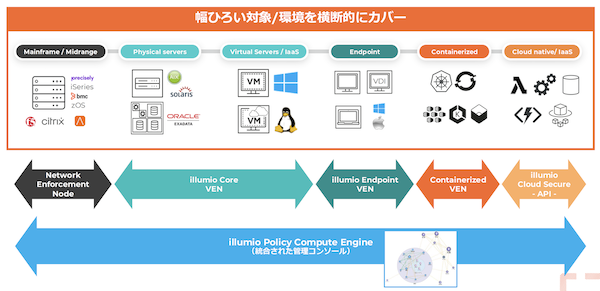

イルミオを利用すると、アプリケーションごとにグループ化してそれらにファイアウォールを一斉適用したり、状況に応じて遮断や許可を行ったりを容易にできる。また、アプリケーション単位で役割ごとに制御を行うこともできる(図2)。

図2:メインフレームからクラウドのコンテナ環境まで、あらゆる環境を1つのプラットフォームで一貫して管理できる(出典:イルミオジャパン)

図2:メインフレームからクラウドのコンテナ環境まで、あらゆる環境を1つのプラットフォームで一貫して管理できる(出典:イルミオジャパン)拡大画像表示

ゼロトラストの構成要素である「システムやデータの分離管理」を中心に提供

例えば、ラテラルムーブメント(内部脅威拡大)に対しては、イルミオを使って通信できるプロトコルをあらかじめ必要最低限に制限しておくことで、攻撃者からのコマンドの遮断やマルウェアファイルの取得を阻止することが可能だ。

「内部ネットワークからの攻撃手法は巧妙化しています。あるべきところにファイアウォールがないために攻撃を受けています。ファイアウォールをインターネット境界だけでなく、システム境界に設置して正しく制御していくことが重要です。これがゼロトラストにつながっていきます」(河合氏)

ゼロトラストを構成する要素としては、信頼できる認証(多要素、高頻度、文脈考慮)、分離管理されたリソース(システム、データ)、ポリシーに則った接続制御などだ。このうち、システムやデータの分離管理や一部の接続制御機能を提供するのがイルミオとなる。

「セグメンテーションはセキュリティ設計の基礎です。マイクロセグメンテーションによって被害を局所化し、事業継続性を担保します。例えば、ランサムウェア攻撃についても、通信経路の可視化(抜け漏れへ対策、意図しない外向け通信の制御)や、管理外P2P通信の遮断、アタックサーフェスの縮小などの効果が得られます。今後、攻撃はますます自動化されていくと予想されています。セグメンテーションという基本に立ち返ったセキュリティ対策が求められます」(河合氏)

イルミオはメインフレームから、クラウドのコンテナまでさまざまなシステム環境に対応しており、それらを1つのプラットフォームで管理できることも特徴だ。

最後に河合氏は「イルミオのプラットフォームは、攻撃を防ぐことから、ミスを防ぐこと、TCOを抑えること、ダウンタイムの縮小などを含め、事業継続性の最大化に貢献できます」と述べ講演を締めくくった。

●お問い合わせ先

イルミオジャパン合同会社

URL:https://www.illumio.com/ja

- 6つの構成要素でアクセスを動的制御! 目指すべきID起点のゼロトラストとは?(2024/10/07)

- 未知の脅威をほぼ100%検出/排除。新時代のゼロトラストを可能にするOPSWATの独自技術とは(2024/10/04)

- 最新「ソフトウェアサプライチェーン攻撃」の手口とその防ぎ方とは?(2024/09/24)

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-