サイバー攻撃への免疫力を高めるには、まずは「健康診断」から

2015年11月4日(水)髙岡 隆佳(ブルーコートシステムズ合同会社 データ・セキュリティ・スペシャリスト)

今日、日本における情報管理体制は、企業や自治体を問わず病んでいる。病気の原因は様々だ。マルウェアという“ウイルス”に抵抗力なく侵されるケースや、免疫細胞の役割を果たす情報システムを本来守るべき管理者自体が“がん細胞”になり不正を働き情報を持ち出すケース、そして、そもそもの情報システム自体がそれらの刺激に対して非常に脆弱なケースなどである。

内部関係者による意図的な情報漏洩や、標的型攻撃による意図しない情報流出を含め、多くの事件を日々、繰り返し耳にしているにも関わらず、同様の事件が繰り返され続けている。情報セキュリティという免疫機構をなすためのコンポーネントがいくつか欠けているような場合、そこを突かれるだけで情報管理は容易に崩壊し、情報は漏えいしてしまう。

他人が重い病気にかかった時、あなたは自分の健康についてどう考えるだろうか。「自分はまだ若いから大丈夫」と他人事と受け取るか。あるいは「心配だから自分も健康診断を受けてみよう」と自身を見つめ直す機会と受け取るのか。

大半の人が前者ではないだろうか?例え後者だとしても、簡易な検査だけで済ませて“がん”を見過ごし、重症になるまで気づかずに過ごしてしまっている。こうした状況がまさに、日本における情報管理の実状だったと言えるだろう。

日本年金機構の情報漏洩事件は強力な注意喚起になった

そうした中、日本年金機構が2015年6月に公表した不正アクセスによる個人情報流出は記憶に新しい。だが、この問題は少なくとも悪いことだけではなかった。情報管理において現場が抱える問題に対し、その改善策が詳細なレポートとして公開されたからだ。事業者や自治体を問わず、それぞれが自身の情報管理のあり方を見直す良い機会になったに違いない。

詳細レポートにもあるように、日本年金機構の情報管理は内部統制が効いておらず、以下のような、いくつかの大きな問題を抱えていた。

(a)機密情報にアクセス可能な端末がインターネットにも接続可能だった

(b)共有ファイルサーバーにパスワードがかかっていない機密ファイルが存在した

(c)最新のマルウェアに対抗できないアンチウイルスソフトウェアへ依存していた

(d)事後対応(攻撃サーバーへの通信のブロック対処など)が遅かった

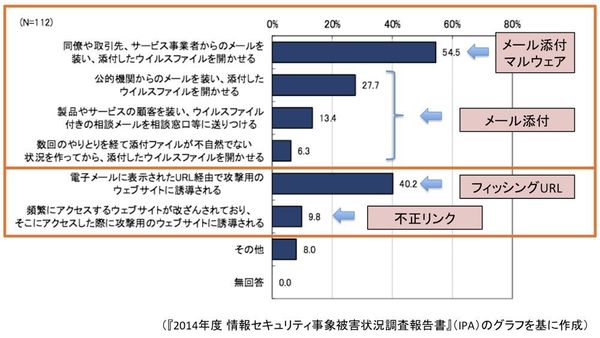

日本年金機構がそうであったように、日本における標的型攻撃の主な手段はフィッシングメールであると、情報処理推進機構(IPA)が2014年に報告している(図1)。

図1:日本における標的型攻撃の主な手段はフィッシングメール

図1:日本における標的型攻撃の主な手段はフィッシングメール拡大画像表示

フィッシングメールは、メールフィルターで排除できるような簡易なものではない。「標的の信頼を得る」という手口を踏んだ上で、標的の警戒心を解いている点について注目すべきである。

それらのメールに含まれるURLリンクや添付ファイルとして含まれるマルウェアも、従来型のフィルタリングソフトでは検知・除去できない。日本年金機構の問題(c)のように、アンチウイルスなどの既存のフィルタリングに依存していては、侵入を検知できず対応が後手に回ってしまう。

本来なら、標的型攻撃による感染で管理者権限を乗っ取られようが、管理者自身の出来心で不正を起こそうが、技術的な抑制が十分効いていれば、本来は大事には至らないはずである。しかし残念ながら、未知のマルウェアによる遠隔操作や昨今のウェアラブルデバイスによる情報の記録など、“最新の脅威”に対応し得るレベルの施策を講じている企業は僅かだ。

ここでまず、従来型の情報管理における問題点と対処を整理してみよう。

問題点1:管理権限の不適切な運用

単一の管理者に依存している環境、もしくは委託先による管理者のシフト運用、アカウントの共有、そして管理者権限の不適切な付与(全権限付与など)などが挙げられる。運用効率を重視するあまり、管理者を管理することに消極的な企業が多い。これこそが最も大きな脆弱性であり、免疫細胞となる管理者が乗っ取られ暴走しないよう制御する術が必要だ。

具体的には管理者を増員し、お互いに抑制させるとともに、強固な本人認証の手法(2要素認証など)を採用することで、なりすましリスクを排除する。さらには仮に「がん化」したとしても全権限を奪われないよう、権限を分掌しておくことが挙げられる。

問題点2:基幹系と情報系の物理的もしくは論理的な分離の不徹底

インターネット経由での情報収集(Webやメール)やクラウド利用といった経路からマルウェアの脅威が侵入する。そこから管理者権限が悪用され、基幹系にある機密情報にまでたどり着かれるリスクになる。逆もまた然り、基幹系にアクセスできる権限をもつ管理者が、その機密情報を含むファイルをクラウド上のストレージやメール添付といった形で情報系から外部へ漏えいさせるリスクも存在する。

これらを防ぐには、基幹系と情報系の間にファイアウォールなどを置き、不要なリスクとなる通信を制御する。同時に、その間を流れる通信はフォレンジックデバイスのような“監視カメラ”によって自動で分析し、不穏な通信(機密ファイルの大規模な転送やポートスキャン、過度な認証施行など)に対する迅速な気づきと、原因となる通信の証拠(パケットキャプチャ)を押さえるべきだろう。

問題点3:持ち込みデバイスによる漏えいリスク

管理者による漏えいリスクは、持ち込みデバイスにもある。ベネッセで起きた情報漏えい事件では、スマートフォンを外部ストレージとして制御対象に入れていなかったことが原因だった。

この点を考慮すると、スマートフォンの情報記録機能だけでなく、最新型のウェアラブルデバイスなどの情報記録機能にも留意しなければならない。持ち込み検査は、企業規模に応じて入退室管理時に徹底する必要がある。

問題点4:マルウェアの脅威

マルウェアについては、その侵入手口や通信手法(外部攻撃司令サーバへの通信)に対する認識が徐々に広まってきてはいる。だが、大事なのは、感染した端末の迅速な特定と、不審な通信先のブロック、さらには感染原因の特定である。つまり、がんの転移を防ぐには、がん細胞を特定し、治療し、再発を防止するという流れを企業側で対処できるようにしておくことだ。

問題点5:感染に気付く手法の限界

一般に、マルウェア対策=サンドボックスといった風潮がある。だが、サンドボックスは未知の脅威を分析するためのツールでしかないことを理解しておく必要がある。近年のマルウェアは、暗号化通信(SSL)を通じて活動するケースが多く見られることから、怪しい通信先へのSSLも併せて考慮しなければならない。

データベース管理者の役割を組織は正しく認識できていない

これらの問題点に対し、的確な対応が取れている情報管理システムは、日本にどれだけあるだろうか。まずは企業の情報管理に関する健康診断として、これらの問題点が放置されていないか、対応は的確かどうかを調べる必要がある。

表1:36.8%の企業が「1人体制で情報管理を行っている」

表1:36.8%の企業が「1人体制で情報管理を行っている」拡大画像表示

その際、機密情報が集約されるデータベースを管理する管理者(DBA:DataBase Administrator)の役割も正しく理解しなければならない。例えば、データベース・セキュリティ・コンソーシアム(DBSC)が実施したアンケートでは、実に36.8%の企業が「1人体制で情報管理を行っている」という結果が出ている(表1)。

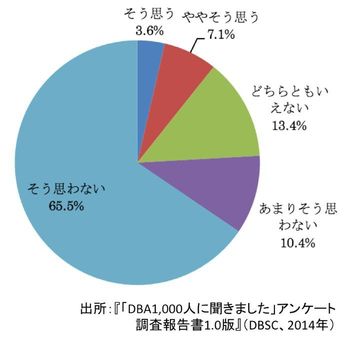

図2:1割の管理者が「将来、データベースに格納されている情報をこっそり売却するかも知れない」と考えている

図2:1割の管理者が「将来、データベースに格納されている情報をこっそり売却するかも知れない」と考えている拡大画像表示

そうした企業は、管理者に抑制をかけられていないことが多い。日本年金機構の問題点(a)のように、管理者が情報管理(基幹系)とインターネットを通じた情報収集(情報系)に同時にアクセスできるような環境にあれば、標的型攻撃に対して耐性はない。内部不正に対しても、万が一の事件の際、会社として的確な判断を下し、しかるべき対処を取ることが難しい。

さらに、DBSCのレポートでは、実に1割の管理者が「将来、データベースに格納されている情報をこっそり売却するかも知れない」と回答していることを、組織の責任者は認識すべきである(図2)。

会員登録(無料)が必要です

- 1

- 2

- 3

- 次へ >

- 【条件3】管理者の“がん細胞化”を「生活改善」で防ぐ(2016/01/06)

- 【条件2】免疫力の維持には日々の体調管理(運用)の徹底を(2015/12/02)

内部統制 / サイバーハイジーン / インシデントレスポンス / Blue Coat Systems / 情報漏洩 / 日本年金機構 / マイナンバー / パケットキャプチャ

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-