[調査・レポート]

“コスパ重視”で襲うサイバー攻撃 、2023年はセキュリティの“アンラーニング”を─セキュアワークス

2023年2月10日(金)五味 明子(ITジャーナリスト/IT Leaders編集委員)

ランサムウェアをはじめとするサイバー攻撃がさらに先鋭化している。セキュアワークスによれば、攻撃の分業化や省エネ・低コスト化が進むのに加えて、「今はかつてないほど現実の地政学とサイバー攻撃のリスクが結びついていて、これまでの価値観や知識が通じないケースも多い」(同社戦略プログラムディレクターの三科涼氏)という。2023年はこれまでのセキュリティの常識を見直す「アンラーニング」に取り組むべきと強調している。同社は2022年1月19日、米セキュアワークスの「2022年度サイバー脅威の実態(The State of the Threat)」の日本語版を公開した。その説明会の内容からサイバー脅威の最前線を確認してみたい。

「サイバー脅威の実態」レポートの5つのハイライト

米セキュアワークス(Secureworks)が毎年発行している「サイバー脅威の実態(The State of the Threat)」。同レポートは、同社の脅威対策チームであるSecureworks CTU(Counter Threat Unit)が、攻撃者のツールと行動に関して直接確認した結果を中心に、グローバルのサイバーセキュリティ脅威の動向が過去12カ月でどのように変化したかを示している。

2022年度版(英語版/日本語版)では、2021年6月から2022年6月にかけてのサイバー脅威の実態が約40ページにわたって子細に報告されている。脅威の大きなトレンドとして以下の5つがハイライトされている。

①主要な侵入方法は認証ベースの攻撃から脆弱性への悪用へと変化

②ランサムウェアを実行する手段として、インフォスティーラー型マルウェア(情報の窃取を狙うマルウェア)の使用が増加

③最大の脅威であるランサムウェアに関する攻撃グループや攻撃手法の変化

④ローダー(マルウェアをインストールするプログラム)の変化と新たなローダーの出現

⑤世界各地の政府支援の攻撃グループが用いるツールと戦略

同レポートで調査対象となったインシデント数は1400以上で、「Secureworks Taegis(テイジズ)XDR」プラットフォームで収集された1日あたり4700億件を超えるイベントを1260名の専門家で構成されるCTUチームが分析。そこにSecureworks Incident Responseから得られたインサイトを組み合わせて、年間の動きを報告している。

“ランサムウェアビジネス”を支える犯罪エコシステムの最適化が進む

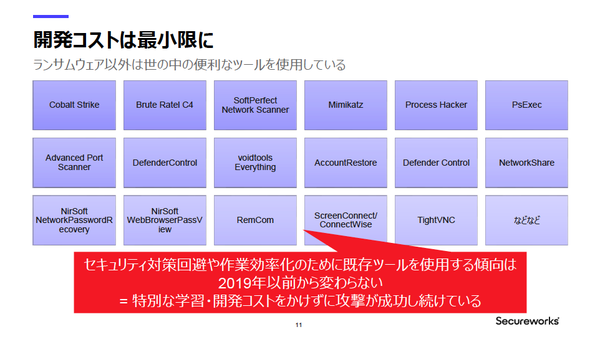

CTUのメンバーでもあるセキュアワークス シニアセキュリティリサーチャーの中津留勇氏(写真1)は、これらのグローバルのトレンドを総括して、「2022年はコスパ重視のサイバー犯罪が目立った年」と語る。特に多くの企業にとって最大のサイバー脅威であり、現在も全攻撃の4分の1以上を占めると言われるランサムウェア攻撃ではその傾向が顕著で、既存のフレームワークやツールを活用し、ランサムウェアの開発コストや学習コストを大幅に抑えているという(図1)。

写真1:セキュアワークス シニアセキュリティリサーチャーの中津留勇氏

写真1:セキュアワークス シニアセキュリティリサーチャーの中津留勇氏 図1:最近のランサムウェアは開発コストを最小限に抑えている。Cobalt Strike、Brute Ratel C4、DefenderControlなど、世の中でたやすく入手できるツールがランサムウェア攻撃で活用されている(出典:セキュアワークス)

図1:最近のランサムウェアは開発コストを最小限に抑えている。Cobalt Strike、Brute Ratel C4、DefenderControlなど、世の中でたやすく入手できるツールがランサムウェア攻撃で活用されている(出典:セキュアワークス)拡大画像表示

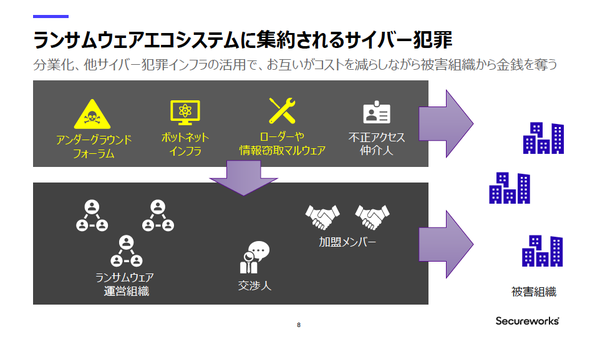

「犯罪インフラの分業化/専業化が進んだことで、ランサムウェアを操る犯罪組織が他の犯罪インフラを利用しやすくなり、エコシステム間でコストを互いに減らしながらターゲットから金銭を奪う方法が確立している」と中津留氏。犯罪インフラの専業化/分業化の例として、アンダーグラウンド情報が集約されるフォーラム、ボットネットインフラ、新しいローダーやマルウェア、不正アクセスの仲介人などを挙げる。犯罪エコシステム間で金銭を循環させることでコストを抑えながら、効率的で確実な攻撃を実現しているという(図2)。

図2:犯罪エコシステムは分業化/専業化が進み、ランサムウェア攻撃者は既存のツールやフレームワーク、情報網を効率的に利用し、コストを減らしながら攻撃を仕掛ける。エコシステム間での金銭循環は、アンダーグラウンド経済の活性化にもつながる(出典:セキュアワークス)

図2:犯罪エコシステムは分業化/専業化が進み、ランサムウェア攻撃者は既存のツールやフレームワーク、情報網を効率的に利用し、コストを減らしながら攻撃を仕掛ける。エコシステム間での金銭循環は、アンダーグラウンド経済の活性化にもつながる(出典:セキュアワークス)拡大画像表示

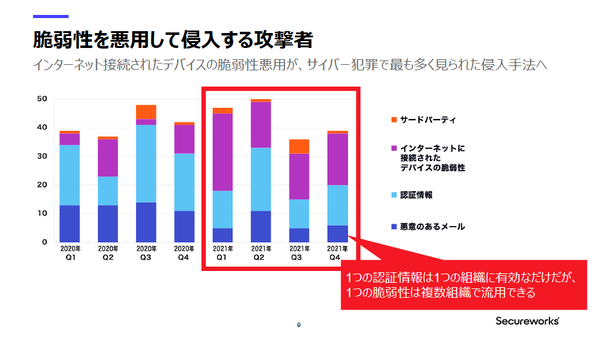

また、ランサムウェア攻撃の最初のステップであるターゲット組織への侵入方法に関しては、インターネット接続されたデバイスの脆弱性悪用を利用するケースが最も多く見られたという。

2020年は脆弱な認証情報を悪用した侵入方法が多かったが、2021年から傾向が変わり、脆弱な認証情報に狙いを定めるよりも、インターネットを検索して脆弱なデバイスを見つけ出す方法へとシフトしている。これも、「1つの認証情報は1つの組織に有効なだけだが、1つの脆弱性は複数の組織で悪用できる」という“コスパ重視”の視点に基づいた選択だと言える(図3)。

図3:2020年までは認証情報の脆弱性を突いた侵入が多かったが、2021年からは脆弱なデバイスを狙って侵入する傾向が強くなっている。インターネット上には脆弱なデバイスがあふれており、脆弱な認証情報を探すより容易だ(出典:セキュアワークス)

図3:2020年までは認証情報の脆弱性を突いた侵入が多かったが、2021年からは脆弱なデバイスを狙って侵入する傾向が強くなっている。インターネット上には脆弱なデバイスがあふれており、脆弱な認証情報を探すより容易だ(出典:セキュアワークス)拡大画像表示

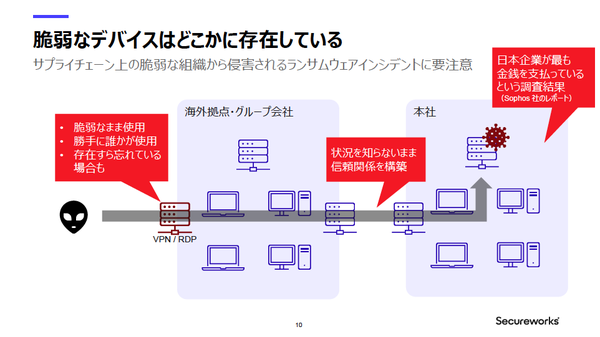

日本企業への攻撃の傾向はどうか。中津留氏は、「脆弱な状態で放置している認証情報を足がかりに侵入されるケースや、Emotetによる感染が多い」と指摘する。例えば、セキュリティチェックが行き届いていない海外拠点のActive Directoryに何らかの手段で侵入し、マルウェアをデプロイしてから本社に対してランサムウェア攻撃を仕掛けるといった、脆弱な認証情報を放置したままの組織を狙ったサプライチェーン攻撃が増加しているという(図4)。

図4:サプライチェーン攻撃も急増している。日本では関連会社や取引先の脆弱な端末から侵入されて大規模なランサムウェア攻撃に発展するケースが多く、「(サプライチェーン攻撃で)日本企業が最も金銭を支払っている」という調査結果もある(出典:セキュアワークス)

図4:サプライチェーン攻撃も急増している。日本では関連会社や取引先の脆弱な端末から侵入されて大規模なランサムウェア攻撃に発展するケースが多く、「(サプライチェーン攻撃で)日本企業が最も金銭を支払っている」という調査結果もある(出典:セキュアワークス)拡大画像表示

「ゼロデイよりも、すでにパッチが出ている脆弱性を放置したままでいる組織などが狙われやすい。Log4jやExchange Serverの脆弱性を突く攻撃は今も多く発生している」(中津留氏)という状況からも、既知の脆弱性への対策をはじめとした平時のセキュリティへの備えがますます重要になってくると言える。

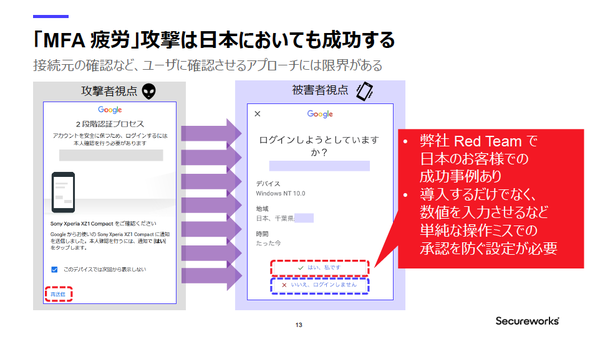

執拗にミスを誘う「MFA疲労攻撃」が急浮上

もう1つ、侵入方法のコスパ重視という点から見た興味深いトレンドとして、中津留氏は「MFA(多要素認証)疲労攻撃」を挙げている。攻撃者は何らかの手段で入手したID/パスワードを利用してターゲットのシステムにログインする。そこでMFAが導入されていなければそのまま侵入し、MFAが導入済みのシステムには何度もログインを繰り返して正規ユーザーに認証要求を執拗に送信し続け、正規ユーザーが誤ってログインを承認するミスを狙うというものだ(図5)。

図5:不正に入手したID/パスワードを用いて攻撃者の端末からログインを何度も繰り返して正規ユーザーにプッシュ通知を執拗に送りつけ、ユーザーが誤って承認ボタンをクリックしてしまうことを狙った「MFA疲労攻撃」。米Uberなど大手も被害に遭っている(出典:セキュアワークス)

図5:不正に入手したID/パスワードを用いて攻撃者の端末からログインを何度も繰り返して正規ユーザーにプッシュ通知を執拗に送りつけ、ユーザーが誤って承認ボタンをクリックしてしまうことを狙った「MFA疲労攻撃」。米Uberなど大手も被害に遭っている(出典:セキュアワークス)拡大画像表示

このような攻撃は、ユーザーがログインを承認しなければ成功しないのだが、ついうっかり承認してしまう操作ミスは十分に起こりうる。中津留氏はMFA疲労攻撃を防ぐには「接続元の確認をYes/Noで送信する、単純なプッシュ通知による認証アプローチでは限界がある。例えば、ログイン時にSMSに送信された数値をユーザーが入力する操作を加えるなどの対策が必要になる」と説明し、単純なMFAアプローチの危険性を訴える。

●Next:日本にサイバーリスク上の地理的優位性はない! 有効は対策は?

会員登録(無料)が必要です

- 1

- 2

- 3

- 次へ >

Secureworks / サイバー攻撃 / ランサムウェア / サイバー犯罪 / ロシア / ウクライナ / 中国 / 北朝鮮 / 地政学的リスク / XDR / 多要素認証 / EDR / ゼロトラスト / 脅威ハンティング / レッドチーム / 軍事

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-