[Sponsored]

[IT Leaders Tech Strategy LIVE ゼロトラストセキュリティ最新像─防御&回復力を高める技術と手法]

EDRで検知できないID脅威にITDRで対抗

ログイン時等の認証のふるまい監視が対応の鍵に

2023年9月25日(月)

サイバー攻撃が巧妙化し続ける中、IDやパスワードなどのクレデンシャル情報の悪用による、いわゆるID脅威の被害が広がっている。クレデンシャル情報は従来からの境界型対策が通用しなくなる中で利用が広がる、いわゆる「ゼロトラスト」にも用いられるだけに、何らかの対応が急務だ。2023年8月31日に開催されたウェビナー「ゼロトラストセキュリティ最新像[防御&回復力を高める技術と手法]」(主催:インプレス IT Leaders)に登壇したマクニカの河野翔氏が、ID脅威による被害拡大の背景とともに、具体的な対応法について解説した。

提供:株式会社マクニカ

増加するクレデンシャル情報のセキュリティ被害

写真1:株式会社マクニカ ネットワークス カンパニー セキュリティ第1事業部 第1技術部 第2課の河野翔氏

写真1:株式会社マクニカ ネットワークス カンパニー セキュリティ第1事業部 第1技術部 第2課の河野翔氏リアル世界では「本人確認」のために免許証やマイナンバーカードといった公的証明書が一般的に用いられている。対して、デジタル世界における本人確認で広く用いられているのが、システムやPCなどの認証でかねてから利用されてきた、IDやパスワードなどの「クレデンシャル情報」だ。

「近年、このクレデンシャル情報の不正取得に起因するセキュリティ被害が急速な広がりを見せています」と警鐘を鳴らすのは、マクニカ ネットワークス カンパニー セキュリティ第1事業部 第1技術部 第2課の河野翔氏だ。

情報セキュリティの確保における、クレデンシャル情報の厳格管理の大切さは改めて説明するまでもないだろう。リモートワークの拡大など、企業ネットワークの変革を受け、従来からの境界型対策が通用しにくくなる中での新たな対策である「ゼロトラスト」も、システム利用のあらゆる場面で認証を実施している。クレデンシャル情報はまだまだ“現役”だ。

いわゆるID脅威の高まりの背景には、サイバー攻撃が巧妙さを増し続けていることがある。「今ではダークウェブなどで、不正取得したクレデンシャル情報が広く売買されています」と河野氏。また、リモートワークによりITデバイスの管理徹底が困難になる中、VPN機器の脆弱性を突くことでクレデンシャル情報を不正取得する手口も見られる。

なりすましによる不正アクセスをEDRが見破れない理由

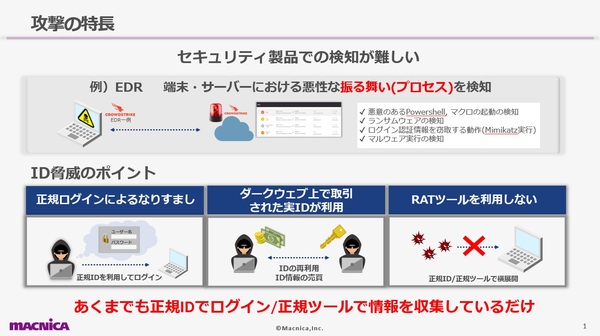

加えて、既存のセキュリティツールでは、盗難にあったクレデンシャル情報による不正アクセスの検知が極めて困難なことも悩ましい(図1)。河野氏はランサムウェア対策として広く利用されているEDR(Endpoint Detection and Response)を引き合いに次のように解説する。

図1:不正入手したクレデンシャル情報によるログインでも正当なアクセスと判断されるため、EDRではID脅威への対応は困難だ(出典:マクニカ)

図1:不正入手したクレデンシャル情報によるログインでも正当なアクセスと判断されるため、EDRではID脅威への対応は困難だ(出典:マクニカ)拡大画像表示

EDRは端末やサーバーに関するログを収集/分析し、不審な端末の振る舞いから脅威を検知する。だが、その弱点は、不正入手したIDとパスワードであっても、一旦認証を通過してしまえば正当なアクセスと判断され、その挙動自体は脅威とは認識されないことだ。

また、VPN装置には、そもそもEDR用エージェントのインストールは不可能だ。結果、不正入手したクレデンシャル情報によるVPN経由での不正アクセスを検知できず、そのことが原因でEDRの利用企業でもサイバー攻撃の被害が起きているのが実態なのだという。

「侵入後、マルウェアなどが実行されれば当然、EDRは検知します。しかし、その仕組みから脅威の侵入そのものを防ぐことはできません」(河野氏)

では、この状況にあってID脅威にどう対処すべきなのか。

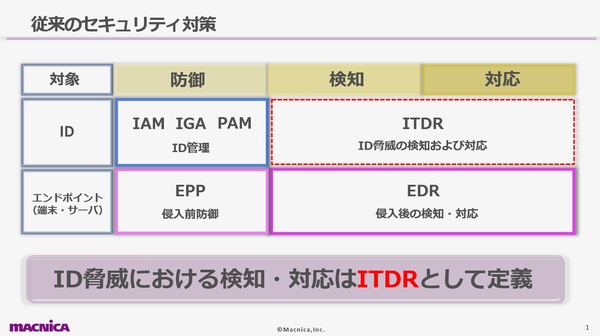

現状のID保護とランサムウェアのためのセキュリティツールとして、前者では「IAM(Identity and Access Management)」や「IGA(Identity Governance and Administration)」、「PAM(Privileged Access Management)」等が、後者では「EPP(Endpoint Protection Platform)」やEDRがある。

河野氏は、「保護対象をIDと端末、狙いを防御、検知、対応に分け、それらをマッピングすると、IDの検知や対応をカバーする製品がないことが分かります。ID脅威の対応で求められるツールは、まさにこの領域のツールにほかなりません」と力を込める。

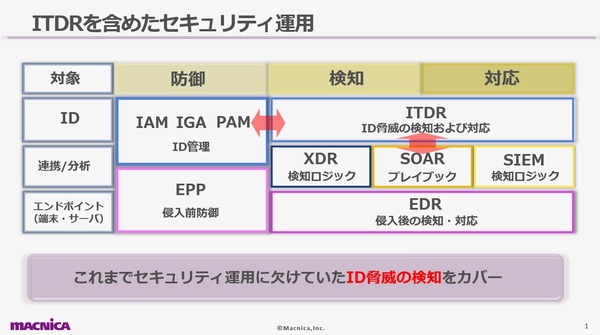

認証時のトラフィックでID脅威を検知するITDR

この、新たな不正ID対策として河野氏が紹介したのが、認証などの振る舞いから脅威を検知し、対応を支援する「ITDR(Identity Threat Detection & Response)」である(図2)。EDRやNDR(Network Detection and Response)などに隣接した新たなカテゴリのツールで、Active Directoryに加えIDaaSなどの管理サービスも保護する。

図2:従来、ID脅威を検出し対応するツールは存在しなかった。その穴を埋めるために誕生したのが「ITDR(Identity Threat Detection & Response)」だ(出典:マクニカ)

図2:従来、ID脅威を検出し対応するツールは存在しなかった。その穴を埋めるために誕生したのが「ITDR(Identity Threat Detection & Response)」だ(出典:マクニカ)拡大画像表示

ITDRの脅威検知は、認証時のトラフィックを基に実施する点で、社内ネットワーク内での行動ログを判断基準とするEDRとは決定的に異なる。

「IDを盗み取ろうとするActiveDirectoryなどへの攻撃や、普段と異なるアカウントの利用、複数拠点からの同時アクセスなどのログをもとに、EDRで対応できなかったログイン時でのID脅威を機械学習によって検出します」(河野氏)

ITDRではアクセスルールの追加や変更も簡単に行え、ルールに一致したアクセスは多要素認証を追加で設けるなどして認証強度を容易に高められる。脅威の検知だけでなく、アクセス遮断といった用途にも活用可能だ。EDRと同様、ID認証トラフィックやユーザーデバイスのリスクや傾向を、ログをもとに調査/分析することもできる。

マクニカが一押しするITDRの「CrowdStrike」

ID脅威の高まりを受け、マクニカが扱うセキュリティ製品でもITDRの領域まで機能を拡張する製品が増えている。中でも河野氏が特に推奨しているのがCrowdStrikeの「Falcon Identity Threat Protection」だ。

理由として挙げるのが、脅威を理解し、対応するための使い勝手の良さだ。把握した脅威をグラフなどで視覚的に確認でき、その詳細、さらに脅威に紐づくユーザーやデバイスのスコア情報をクリック操作だけで簡単に辿れるのもその1つ。アラートではインシデント別の採るべきアクションも併せて表示され、迅速な対応につなげられる。CrowdStrikeは、次世代型アンチウィルスやEDR、脅威ハンティング、クラウドのセキュリティ管理など、エンドポイントセキュリティにかかわる多様な機能をシングルエージェントで実現したツールであり、EDR機能で検出した脅威も当然、同一コンソールで確認できる。

すでに述べた二要素認証などのルールの追加も簡単だ。CrowdStrikeであれば、タイムアウトによる認証の失敗時にはアラートが通知され、攻撃の兆候のリアルタイム把握にも確実に貢献する。セキュリティ運用の自動化を目的としたSOAR(Security Orchestration, Automation and Response)も標準で用意されている(図3)。

図3:CrowdStrikeはSOARも標準で用意。ID脅威の検出をトリガーにしたEDRの機能である自動端末隔離などを通じ、セキュリティを強化しつつ運用負荷の軽減も図れる(出典:マクニカ)

図3:CrowdStrikeはSOARも標準で用意。ID脅威の検出をトリガーにしたEDRの機能である自動端末隔離などを通じ、セキュリティを強化しつつ運用負荷の軽減も図れる(出典:マクニカ)拡大画像表示

「SOARによりCrowdStrike製品間において容易に連携を図れます。ITDRでの脅威検出をトリガーにしたEDRでの自動端末隔離などを実現でき、セキュリティを強化しつつ運用負荷の軽減も図れます」(河野氏)

サイバー攻撃が凶悪さを増し続ける中、ID脅威への対応は待ったなしの状況だ。マクニカが扱うCrowdStrikeはその“機能性”と“使い勝手”の高さを武器に、今後のITDRの利用拡大の強力なけん引役となりそうだ。

●ホワイトペーパーダウンロード

●お問い合わせ先

株式会社マクニカ

問い合わせフォーム:https://go.macnica.co.jp/CS-Inquiry-Form.html

製品HP:https://www.macnica.co.jp/business/security/manufacturers/crowdstrike/

- クラウドスマート時代に必要なセキュリティ機能とは?(2023/11/14)

- 多様化するランサムウェア攻撃への新しいアプローチゼロデイ攻撃にも対抗できる「脅威除去」とは(2023/09/26)

- 真のゼロトラストへの“処方箋” XDRで大量のログから攻撃の全体像を炙り出せ!(2023/09/15)

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-