サイバー攻撃が世界的に猛威をふるい、その影響は1社単独にとどまらず、サプライチェーン全体に及ぶ例も珍しくなくなった。あらゆる手段を講じて企業・組織のネットワークへの侵入を企てる攻撃者にとって、多数のクラウドサービスやリモートアクセスを日常的に使う今日のIT環境は好都合ですらある。そうした中で重要度が増しているのが、特権を含むID管理/アクセス管理(PAM)である。この分野のエキスパートであるCyberArk Softwareは、今の実態と解決策をどのように見ているのか。創業者兼取締役会長のウディ・モカディ氏と日本法人 執行役社長の倉橋秀則氏に聞いた。

改めて問われる特権ID管理へのアプローチ

CyberArk Softwareは、1999年にイスラエルで創業したセキュリティベンダーである。2014年には米NASDAQに上場し、グローバル企業としてのビジネス成長を志すようになった。日本市場への本格進出は2017年、グローバルではエンタープライズ企業8,000社が同社ソリューションを導入している。

同社の創業者で、CEOを経て2023年4月に取締役会長に就任したウディ・モカディ(Udi Mokady)氏(写真1)は、「株式公開時に、顧客、従業員、パートナーに対して、これからはもっとグローバル市場に出ていくと表明した」と話す。

写真1:CyberArk Software 創業者兼取締役会長のウディ・モカディ氏

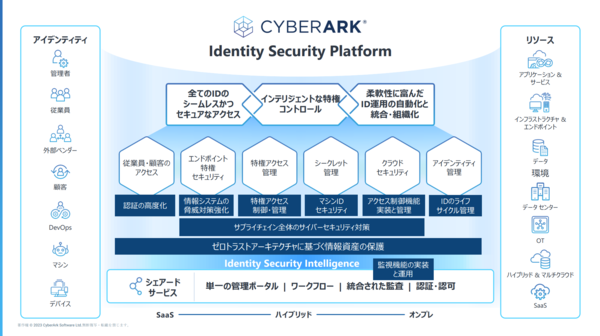

写真1:CyberArk Software 創業者兼取締役会長のウディ・モカディ氏CyberArkが注力するのは、企業・組織のネットワークセキュリティの根幹を握るアイデンティティ(ID)管理だ。なかでも特権ID管理/特権アクセス管理(PAM:Privileged Access Management)に焦点を当て、市場の声に耳を傾けながら製品ポートフォリオを拡充してきた(図1)。PAMの重要度の高まりに関して、モカディ氏は企業・組織におけるIT環境の変化を指摘する。

「以前であれば、特権IDを持っているユーザーはIT部門のスタッフと相場が決まっていた。ところが、クラウドへの信頼性が高まったことを追い風に、IT部門以外の各ビジネス部門が、業務に必要なSaaSを自分たちで導入することが増えてきた」(モカディ氏)

SaaSは、コロナ禍を機にリモートワークにシフトした企業の事業継続性を支えることにも貢献した。一方でその結果、IT部門は従来のような中央集権的なITガバナンスを維持することが難しくなり、企業が特権ID/アクセス管理のアプローチを改めて見直す契機になったと言える。

図1:CyberArkのIDセキュリティプラットフォーム。顧客のニーズに応じてポートフォリオを拡充してきた(出典:CyberArk)

図1:CyberArkのIDセキュリティプラットフォーム。顧客のニーズに応じてポートフォリオを拡充してきた(出典:CyberArk)拡大画像表示

元々、CyberArkが特権アクセス管理に着目したのは、特権ユーザーのID保護が企業における最大のセキュリティ課題と考えたためだという。特権ユーザーのIDがひとたび漏れると、攻撃者にとっては何でもありでやりたいことができてしまう。いわば最後の砦であるとモカディ氏は強調する。

とはいえ、昨今のIT環境の変化は特権ユーザーと一般ユーザーの境目を曖昧にした、とモカディ氏。「脅威への防御では、すべてのIDを境界と考えなくてはならない。SaaSのIDだけではない。IoTを活用しているならマシンのIDも対象になる。組織が守るべき範囲が拡大したことで防御戦略も変わってくる。そこでCyberArkは、ID管理に関するセキュリティの最も難しい領域に切り込むことになった」(同氏)。

サイバー攻撃事例から浮かび上がる重要な観点

モカディ氏によれば、今は端的に言うと「特権の乱立(Proliferation Privilege)」状態にあるという。そもそも組織の中で最も強い特権を持っているのはだれか。SaaSのユーザーか、マシンか、あるいは従来どおりIT管理者のままかもしれない。CISO(最高情報セキュリティ責任者)を筆頭とするセキュリティリーダーも決して社員を信用していないわけではないが、現状を踏まえたIDマネジメントと保護がセキュリティ戦略に求められるようになってきた。

「というのも、最近のサイバー攻撃の手口が高度化しているからだ。これまでの攻撃者の侵入のアプローチは、フィッシングメールを入口に脆弱な箇所から侵入を試みて成功すると、それを踏み台にしてより権限の強いIDを探索し、攻撃を開始するものが中心であった。ところが最近の攻撃者が好む手口はそれとは違う」(モカディ氏)

モカディ氏は、2つのセキュリティインシデント事例を紹介した。1つは2022年に起きた米配車サービス大手Uber Technologies(ウーバー)へのサイバー攻撃だ。これは一般の従業員が標的になり、社内システムが攻撃を受けた例である。幸いこの攻撃はUberに大きな被害をもたらすものではなかったが、執拗に繰り返される2段階認証の承認リクエストを最終的に承認してしまい、攻撃者は侵入に成功した。「うるさい通知を止めるには承認するしかない」という心理的消耗を狙った攻撃で、これまで安全性が高いとされてきた多要素認証でも万全の備えにはならないことを示しているという。

もう1つが2020年12月に発覚した米SolarWinds(ソーラーウィンズ)の事案である。同社のネットワーク管理ソフトウェア「Orion」経由でマルウェアが拡散し、米連邦政府機関や大手企業がサイバー攻撃を被った。信頼していた取引先のシステムが攻撃の踏み台にされるのがサプライチェーン攻撃の恐ろしさだ。米国議会での「特権アクセスを持った攻撃者がいきなり侵入してきたのでどうしようもなかった」というコメントは、このタイプのサイバー攻撃への備えの重要性を知らしめた。

このほか、ランサムウェアの脅威が一層増しており、それへの対策もセキュリティリーダーの悩みの種になっている。「よく報道されているけれど、対岸の火事」と思ったら大間違いだという。「多くの企業は自社にそれほど価値のある情報はないと思っているかもしれないが、攻撃者にとっては身代金が得られれば目的は達成するわけで、情報の価値はさほど関係がない」(モカディ氏)。

「もしもの時のために回復できるように備えをしようと、企業の意識が高まっているのはよいことだ」とモカディ氏は述べ、侵入被害がネットワーク全体に広がらないように留めることが重要と訴えた。その対処のカギになるのが「ゼロトラスト」と「最小権限」の2つだという。

「従業員を信頼しつつ、管理者IDだけでなく一般ユーザーのIDをモダンで透明性のあるやり方で保護する。それと同時に、業務をスムーズに行えるようにサポートしていきたい」(モカディ氏)

●Next:常時使える特権IDを与えない、ジャストインタイムのアプローチ

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-