チェック・ポイント・ソフトウェア・テクノロジーズは2025年5月29日、生成AIサービスを装ったサイバー攻撃を発見したと報告した。2025年初頭、生成AI「Kling AI」の人気を悪用したサイバー攻撃キャンペーンを確認した。この攻撃は、ソーシャルメディア上の偽広告から始まり、ユーザーを騙して悪意のあるファイルをダウンロードさせるために設計した偽のWebサイトへと誘導していた。

イスラエルのチェック・ポイント・ソフトウェア・テクノロジーズは、脅威インテリジェンス部門(チェック・ポイント・リサーチ、以下CPR)において、生成AIサービスを装ったサイバー攻撃を発見した。具体的には、2025年初頭に、生成AIを活用した画像・動画合成ツール「Kling AI」になりすましたサイバー攻撃キャンペーンを確認したという(図1)。

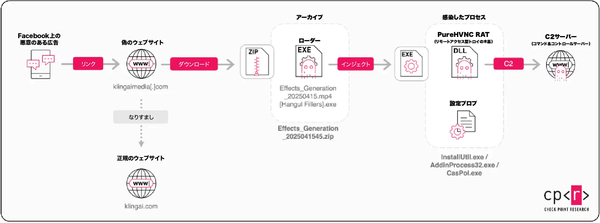

図1:生成AIを活用した画像・動画合成ツール「Kling AI」になりすましたサイバー攻撃キャンペーンの概要(出典:チェック・ポイント・ソフトウェア・テクノロジーズ)

図1:生成AIを活用した画像・動画合成ツール「Kling AI」になりすましたサイバー攻撃キャンペーンの概要(出典:チェック・ポイント・ソフトウェア・テクノロジーズ)拡大画像表示

攻撃者は、偽のFacebookページや広告を使用して悪意のあるファイルを配布し、最終的にリモートアクセス型トロイの木馬(RAT)を実行させる。これにより、被害者のシステムを遠隔操作し、機密データを盗めるようになる。このキャンペーンで使われたマルウェアは、有害な実行可能ファイルを無害なメディアファイルに偽装するファイル名のなりすましや、検知を回避するための大規模な解析妨害手法など、複数の回避技術を備えていた。以下は具体的な攻撃の流れである。

Kling AIを偽った広告で偽ダウンロードへと誘導する

この攻撃は、ソーシャルメディア上の偽広告から始まる。CPRは2025年初頭以降、600万人以上のユーザーを持つ人気のAIツールであるKling AIを偽って宣伝する、約70件のスポンサー付き投稿を確認した。これらの広告は、実在する企業のページに見せかけた、説得力のある偽物のFacebookページから発信されていた。

これらの広告のいずれかをクリックすると、ユーザーはKling AIの実際のインタフェースを精巧に模倣した偽のWebサイトに誘導される。実際のツールと同様に、画像をアップロードして「生成」ボタンをクリックすると、AIが作成した結果が表示されるような仕組みになっている。しかし実際には、画像や動画は生成されず、代わりにAI生成ファイルに見せかけたアーカイブファイルがダウンロードされる。

ダウンロードしたファイルは「Generated_Image_2025.jpg」のようなファイル名と見慣れた画像アイコンを使っており、無害な画像ファイルに見えるよう偽装している。実際には、ユーザーのシステムを侵害することを目的とした偽装プログラムである。ファイル名で画像ファイルになりすます手法は、ユーザーを騙して悪意のあるソフトウェアを実行させるためによく使う手口である。

一度ファイルを開くと、プログラムはひそかに自身をインストールし、コンピュータが起動するたびに自動的に再起動できるよう設定する。また、サイバーセキュリティツールによって監視や分析されている兆候がないかをチェックし、検知の回避を試みる。

トロイの木馬をインストールしてリモートアクセス可能に

最初の偽ファイルを開くと、より深刻な第2の脅威が作動する。この段階では、リモートアクセス型トロイの木馬(RAT)と呼ぶマルウェアがインストールされる。攻撃者が被害者のコンピュータを遠隔から制御できるようにするマルウェアである。

このツールの各バージョンは、検知を回避するため少しずつ変更されているが、すべてに攻撃者のサーバーに接続するための隠された設定ファイルが含まれている。これらのファイルには「Kling AI 25/03/2025」や「Kling AI Test Startup」といったキャンペーン名も含まれており、攻撃者による継続的なテストと更新が行われていることを示唆している。

マルウェアがインストールされると、システムを監視し始める。特に、パスワードやその他機密データを保存しているWebブラウザや拡張機能を重点的に監視する。これにより攻撃者は、個人情報の窃取と、長期的なアクセスの維持が可能になる。

なお、攻撃者の正確な身元は不明だが、発見された証拠は、ベトナムの攻撃者との関連を強く示唆しているという。Facebookを利用した詐欺やマルウェアキャンペーンは、この地域のグループ、特に個人情報を盗むことに焦点を当てたグループの間でよく知られた手口だという。

今回のケースでは、CPRによる分析の結果、複数の手がかりが明らかになった。AIツールを悪用した類似のキャンペーンでは、以前からマルウェアコード内にベトナム語の用語が含まれていることが確認されている。今回のキャンペーンでも同様のパターンが見られ、デバッグメッセージなどにベトナム語の記述を複数発見したという。

Check Point / 生成AI / サイバー攻撃

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-