[新製品・サービス]

Okta、AIエージェントの外部サービス接続を簡素化するOAuth拡張プロトコル「Cross App Access」を発表

2025年6月24日(火)IT Leaders編集部、日川 佳三

米Oktaは2025年6月23日(米国現地時間)、ID管理/IDaaS「Okta」で利用可能な、AIエージェント向け接続管理プロトコル「Cross App Access」を発表した。2025年第3四半期に一部のOkta Platformユーザーに提供する。OAuthの拡張機能を利用して、OktaがAIエージェントからGoogleドライブやSlackなどの外部サービスへの接続認可をユーザーの介在なくバックエンドで自動で行う。

米Oktaの「Cross App Access」は、ID管理/IDaaSサービス「Okta」で利用可能な、AIエージェント向けの認可プロトコルである。2025年第3四半期に、一部のOkta Platformユーザーに提供する。

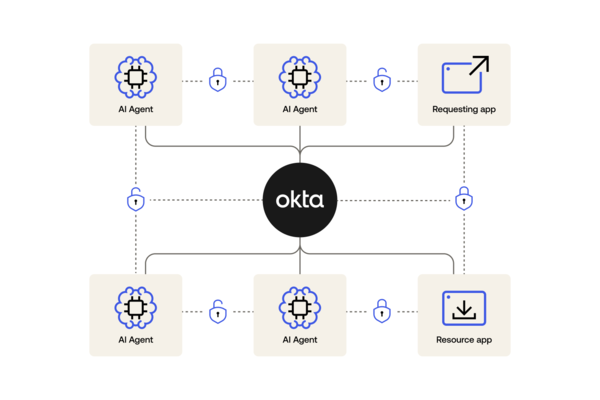

後述する、OAuthの拡張機能によって実装している。AIエージェントからGoogleドライブやSlackなどの外部サービスへの接続認可を、IDの認証/アクセス管理を担うIdP(IDプロバイダー)のOktaが、ユーザーの介在なくバックエンドで自動で行う(図1)。

図1:AIエージェント向け認可プロトコル「Cross App Access」のイメージ(出典:米Okta)

図1:AIエージェント向け認可プロトコル「Cross App Access」のイメージ(出典:米Okta)拡大画像表示

一般に、AIエージェントなどのAIツールは、MCP(Model Context Protocol)やAgent2Agent(A2A)といったプロトコルを介して企業内の関連データやアプリケーションなどの外部サービスに接続している。「しかし、こうした外部サービスとの接続には、ユーザーが手動で各サービスにログインし、接続認可の同意を行わなくてはならない。この同意のプロセスはIdPサーバーの管理外で行われている」(Okta)。

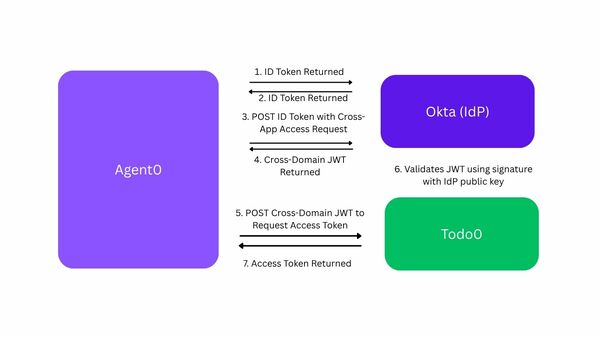

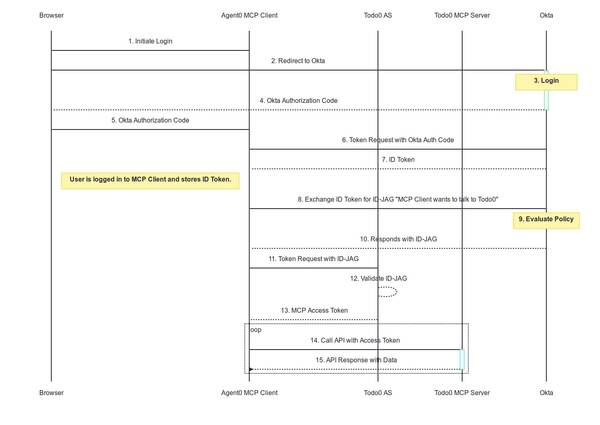

Cross App Accessでは、IdPであるOktaがサービス間を仲介して接続認可を行う。OAuthの拡張機能「Identity and Authorization Chaining Across Domains(ドメイン横断のID/認可チェーン)」(トークン交換のRFC 8693、認可付与のJWTプロファイルのRFC 7523)と、「Identity Assertion Authorization Grant」(認可情報をサービス間で付与する仕組みを定義したドラフト仕様)を組み合わせている。下記と図2は動作の仕組み、図3はシーケンス図である。

- ユーザーが通常どおりIdPを介してAIアプリケーションにログイン

- AIアプリケーションが「このユーザーの外部サービスへのアクセス権を要求」というリクエストをIdPに送信

- IdPが要求を検証し、管理者が認可した接続であることを確認後、中間トークンを発行

- AIアプリケーションが中間トークンを使って目的の外部サービスからアクセストークンを取得

図2:Cross App Accessの動作の仕組み(出典:米Okta)

図2:Cross App Accessの動作の仕組み(出典:米Okta)拡大画像表示

図3:Cross App Accessのシーケンス図(出典:米Okta)

図3:Cross App Accessのシーケンス図(出典:米Okta)拡大画像表示

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-