システムの脆弱性を解消する上でセキュリティパッチの適用は必須だが、パッチ公開の度に事前検証するのは企業にとって大きな負担となる。その解決策として、通信内容を解析して攻撃を防ぎ、パッチ適用と同等の効果を得る「仮想パッチ」製品が増えている。

ソフトウェアの脆弱性を悪用する攻撃は後を絶たない。ベンダーの脆弱性公開日(ゼロデイ)から、その脆弱性を悪用する攻撃プログラムが登場するまでの期間も、「以前は数カ月かかっていたものが、最近では2、3日に短縮しており、パッチ公開前に攻撃プログラムが登場する『ゼロデイ攻撃』が頻発している」(日本ヒューレット・パッカードTippingPoint営業部のジャック・マーティン担当マネージャー)。

脆弱性に対する外部からの攻撃を防ぐためには、各ベンダーから提供されるセキュリティパッチの適用が必須だ。しかし、パッチ適用は既存のシステムの挙動に影響を与えるケースも少なくないため、事前検証が不可欠となる。多種多様のソフトで構成する企業システムにおいて動作検証は容易ではなく、「正式なパッチの適用には、1カ月以上かかることも珍しくない」(トレンドマイクロ エンタープライズマーケティング部の大田原 忠雄部長代行)。

こうしたパッチ適用の負担を軽減する手段として、社内ネットワークに流入するパケットを解析し、ソフトウェアの脆弱性を悪用する攻撃を未然に食い止めるセキュリティ製品が登場している。パッチを適用したのと実質的に同等な効果を得られることから「仮想パッチ製品」とも呼ばれる。トヨタ自動車やブリヂストンの海外法人、大和ライフネクストなどの国内企業がすでに導入を始め、活用事例は増えている。

[製品のメリット(1)]

パッチ適用時期をコントロール

ソフトウェアベンダーのパッチ提供の頻度は決して少なくない。例えばマイクロソフトだけを見ても、毎月1回以上、年間12回以上のペースで脆弱性やパッチを公開する。ゼロデイ攻撃などの可能性を考慮すると、事前検証にのんびり時間を費やすような計画が立てにくいのが現状だ。

仮想パッチ製品はパッチと同等のセキュリティ強度を維持するため、パッチの適用時期をコントロールできるのが大きな利点だ。日常的には仮想パッチ製品で対処することで、「OSやミドルウェアなどへの“物理的な”パッチ適用を四半期に1回、あるいは半年に1回に減らすなど作業負荷を削減できる」(日本IBM ISSディベロプメント&ブランドの矢崎 誠二部長)。

[製品のメリット(2)]

サポート切れOSも保護対象に

もう1つのメリットとして、サポートが終了し“純正”のパッチ公開がない製品も保護対象になり得る点がある。

具体的にはWindows2000 Serverだ。マイクロソフトの正式サポートは2010年7月に終了し、現在は脆弱性に対するパッチが提供されていない。Windows2000上で作り込んだシステムを今なお運用している企業は少なくない。最新版に切り替えるのが理想だと承知していても、そのシステムがノンコアであれば、あえて“塩漬け”にしておくほうが合理的だからだ。この点において、現在市場にある仮想パッチ製品の多くは、Windows2000も保護対象としており、脆弱性対策を講じられる。そのほかSolaris 8やAIX5.3といったOSを保護する製品もある。

[製品の概要]

通信内容から攻撃を検知し遮断

仮想パッチ製品は、ソフトウェアに対するネットワークからの通信パケットを常時監視し、脆弱性を悪用する攻撃を防御する。高検知率をうたう侵入防止システム(IPS)の1機能として提供されることが多い。保護対象は製品によって異なるが、仮想パッチ製品を提供するベンダーの自社製品だけでなく、他社のOSやDBMS、ミドルウェア、アプリケーションまで含めて保護対象にするのが一般的だ。

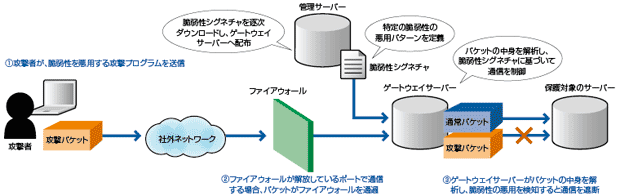

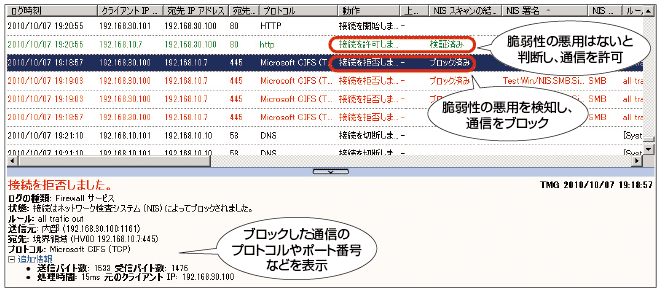

多くの製品は、ファイアウォールと保護対象のサーバー群の間のゲートウェイサーバーとして動作する「ネットワーク型」製品である(図1)。サーバー内に監視プログラムをインストールして常駐させる「エージェント型」の製品もある。いずれもネットワークを通ってきた通信パケットを解析し、攻撃を検知すると通信を遮断したりアラートを発する。処理結果はログとして確認できる(写真1)。

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 注目のメガネ型ウェアラブルデバイス[製品編](2015/04/27)

- メインフレーム最新事情[国産編]NEC、日立、富士通は外部連携や災害対策を強化(2013/09/17)

- メインフレーム最新事情[海外編]IBM、ユニシスはクラウド対応やモバイル連携を加速(2013/09/17)

- データ分析をカジュアルにする低価格クラウドDWH(2013/08/02)

- 「高集積サーバー」製品サーベイ─極小サーバーをぎっしり詰め込み、用途特化で“非仮想化”の強みを訴求(2013/07/23)

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-