クラウドのセキュリティ課題について、「Security Guidance for Critical Areas of Focus in Cloud Computing(略称CSAガイダンス)」では体系的に解説している。本連載では、CSAガイダンスに沿って、クラウド利用者が知っておくべき知識と、押えるべきポイントを解説する。今回は、「クラウドコンピューティングのアーキテクチャフレームワーク」を基に、クラウドの仕組みの基本と、クラウドにおけるセキュリティの考え方を解説する。

クラウドのセキュリティについて考えるにはまず、その基本となるクラウドコンピューティングのアーキテクチャフレームワークを定義する必要がある。フレームワークを導入することで、共通の言葉を使った一貫性のある検討ができるようになる。

CSA(Cloud Security Alliance:クラウドセキュリティアライアンス)のガイダンスでは、NIST(National Institute of Standards and Technology:米国標準技術局)が公開している「NIST Working Definition of cloud computing(NST 800-145)」をベースに、クラウドコンピューティングを定義している。

米国の政府機関であるNISTの定義は、米国の連邦政府や業界団体に幅広く受け入れられている。NST 800-145をベースにすることは、意味のあることだ。ただし、CSAのガイダンスにおいては、NISTだけでなく、別の観点や地理的な要素にも配慮がされている。

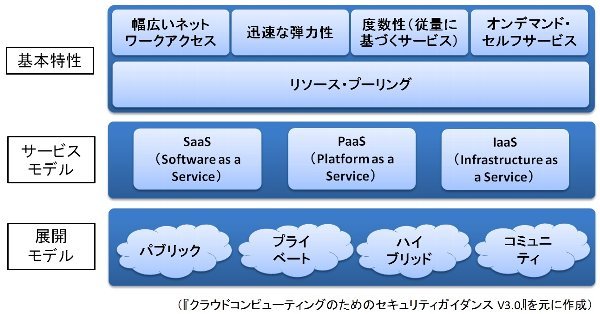

NISTが定義するクラウドコンピューティングのモデルを図1に示す。

このモデルでは、クラウドコンピューティングは5つの基本特性と、3つのクラウドサービスモデル、および4つのクラウド展開モデルという形で定義される。これらについてはすでに、十分に理解されている読者も多いかと思われるが、知識の整理という意味も含め説明しておこう。

クラウドサービスの5つの基本特性

クラウドサービスと、従来のコンピューティングのアプローチの関係および違いとして以下の5つの基本特性を挙げている。

(1)オンデマンド・セルフサービス:サーバー、ネットワーク、ストレージなどのリソースを、サービスプロバイダーとの人的なやり取りなしに、独自に割り当てられる

(2)幅広いネットワークアクセス:ネットワークを通して、すべての機能が使用できるとともに、シンクライアント、シッククライアントなどの様々な機器から標準的なメカニズムでアクセスできる

(3)リソースプーリング:物理的なリソース(ストレージ、プロセシング、メモリー、ネットワーク回線容量など)と、仮想化リソース(仮想マシン)を動的に割り当てられ、かつ、利用者の要求に基づいて再割り当てができる

(4)迅速な弾力性:スケールアウト、スケールインを迅速かつ弾力性を持って行える。場合によっては、これを自動的に実行する。これにより、必要な時に必要な量だけ購入することが可能になる

(5)度数性(従量に基づくサービス):リソース(ストレージ、プロセシング、帯域幅、アクティブなユーザーアカウントなど)の使用をモニタリング、コントロール、レポートが可能である。これらの状況をプロバイダーと利用者の間で透明性を持って共有できる。

クラウドの3つのサービスモデル

NISTでは、クラウドサービスの展開に当たって3つの典型的なサービスモデルを定義し、それを「SPI:Software、Platform、 Infrastructure(as a Service)モデル」と呼んでいる。3つのサービスモデルとは、よく知られるSaaS(Software as a Service)、 PaaS(Platform as a Service)、IaaS(Infrastructure as a Service)である。

(1)Cloud Software as a Service(SaaS):利用者は、プロバイダーが提供するインフラ上で動くアプリケーションを使用する。ネットワーク、サーバー、OS、ストレージ、および、個々のアプロケーションは、プロバイダーが管理・コントロールする

(2)Cloud Platform as a Service(PaaS):利用者は、プロバイダーが提供しサポートするプログラミング言語やツールを使用し、作成したアプリケーションをクラウドのインフラ上に展開する。ネットワーク、サーバー、OS、ストレージ等のリソースは、基本的にプロバイダーが管理・コントロールする。利用者は、展開しているアプリケーションとその設定をコントロールする

(3)Cloud Infrastructure as a Service(IaaS):利用者には、コンピューティング資源が提供され、OSとアプリケーションを含む任意のソフトウェアを展開し利用できる。クラウドのインフラはプロバイダーが管理・コントロールする。OS、ストレージ、展開されたアプリケーション、ネットワークコンポーネントは、利用者が管理・コントロールする

これら3モデルの他にも、例えばDaaS(Desktop as a Service)といった様々な呼び方のサービスモデルが存在する。だが、NISTでは基本的には、3つのモデルの派生形に位置付けている。

クラウドの4つの展開モデル

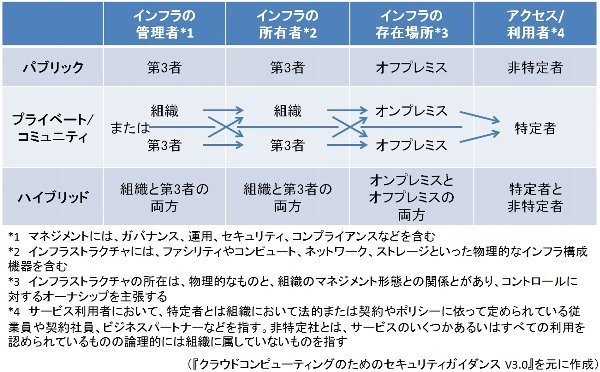

NISTでは、以下の4つの展開モデルを定義している(図2)。

(1)パブリッククラウド:一般に広く利用可能で、クラウドサービスを販売する組織によって所有される

(2)プライベートクラウド:1つの組織のために運用され、組織あるいはサードパーティーによって管理される。組織内(on-premise)か組織外(off-premise)に置かれる

(3)コミュニティクラウド:特定のコミュニティをサポートするいくつかの組織で共有される。組織あるいはサードパーティーによって管理される。組織内(on-premise)か組織外(off-premise)に置かれる。

(4)ハイブリッドクラウド:2つ以上のクラウドから構成され、それぞれが独自の実体を持っており、それらがデータやアプリケーションで結び付けられている

ここで注意したいのは、クラウドの展開は、リソースや情報の物理的な場所によるものではないということである。例えば、「パブリック」と「プライベート」のクラウドが、それぞれ「外部(Off-Premise)クラウド」と「内部(On-Premise)クラウド」などと表現されることがあるが、これは必ずしも正しくない。

図2にあるように、プライベートあるいはコミュニティのクラウドにおいては、組織および第三者による利用方法あるいは管理方法が異なってくる。従って、クラウドの展開方法は、資産、リソース、情報の物理的な場所だけではなく、それらが誰によって管理されているか、また、誰がセキュリティの責任を持つかという点を合わせて考慮する必要がある。

NISTの定義に対し、CSAガイダンスでは、マルチテナント性を重要な基本特性としてとらえている。マルチテナント性とは、同じリソースと同じアプリケーションを複数の利用者が使用することである。NISTはマルチテナント性を取り上げていない。

マルチテナント性は、プロバイダーにとっては、多くの利用者に対してリソースの共有を促進することになり、規模の経済性や効率的な運用を可能にする。だが利用者からみれば、異なる利用者との分離やガバナンスといった懸念を考慮する必要がでてくる。

さらに、クラウドコンピューティングにおいては、クラウドサービスブローカーの存在がある。だが、NISTのモデルおよびCSAガイダンスのいずれも、クラウドサービスブローカーを定義づけてはいない。

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 【第12回】クラウドベースのセキュリティサービス「SecaaS」を考える(後編)(2014/09/24)

- 【第11回】クラウドベースのセキュリティサービス「SecaaS」を考える(前編)(2014/09/09)

- 【第10回】クラウド利用における暗号化と仮想化のセキュリティ(2014/08/26)

- 【第9回】クラウドのID/権限管理では各種システムの連携が不可避(2014/08/12)

- 【第8回】クラウドアプリケーションのためのセキュリティアーキテクチャの確立を(2014/07/22)

SaaS / PaaS / IaaS / クラウドセキュリティ

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-