[新製品・サービス]

サイバートラスト、脆弱性管理「MIRACLE Vul Hammer V4」を提供、SBOMでライブラリ全体を検査

2022年9月28日(水)IT Leaders編集部、日川 佳三

サイバートラストは2022年9月28日、脆弱性管理ソフトウェアの新版「MIRACLE Vul Hammer V4」をリリースした。Vul Hammerは情報システムを構成するOSやソフトウェアの脆弱性を調べて可視化する製品。新版では、SBOM(ソフトウェア部品表)を取り込んで、依存するソフトウェアコンポーネントを含めて脆弱性を可視化できる。

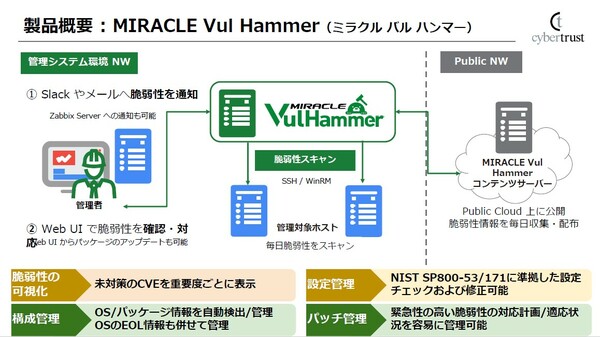

サイバートラストの「MIRACLE Vul Hammer」は、構成するOSやソフトウェアの脆弱性を調べて可視化する脆弱性管理ソフトウェアである。Linuxなどオープンソースソフトウェアを中心に、ソフトウェアの脆弱性管理を自動化・効率化する。「脆弱性を含んだバージョンのソフトウェアを使っているか」「脆弱性を修正する更新プログラムを適用しているか」などが分かる(図1、関連記事:サイバートラスト、脆弱性管理「MIRACLE Vul Hammer」新版、システム設定の脆弱性を検査)。

図1:脆弱性管理ソフトウェア「MIRACLE Vul Hammer」の概要(出典:サイバートラスト)

図1:脆弱性管理ソフトウェア「MIRACLE Vul Hammer」の概要(出典:サイバートラスト)拡大画像表示

脆弱性の情報ソースとして、ベンダー各社が発信する脆弱性情報/データベース(NVDなど)を利用する。システムに対する脆弱性のスキャンは、ユーザーサイトに設置するサーバーソフトウェア(SCANマネージャ)が実行する。監視対象のシステムにリモートログイン(SSH)して脆弱性を調べる方法と、WindowsのPowerShellスクリプトをリモート実行(WinRM)する方法がある。SCANマネージャのWeb画面を介して、脆弱性の一覧や詳細、サーバーごとの脆弱性などを把握できる。

SBOMのインポートで依存ライブラリの脆弱性を管理可能

新版のVul Hammer V4では、SBOM(Software Bill of Materials:ソフトウェア部品表、エスボム)を取り込むことで、依存するソフトウェアコンポーネントを含めて脆弱性を可視化できるようになった。SBOMは、ソフトウェアを構成するコンポーネントやライセンスの構成情報を記したデータである。SBOMを参照することで、ソフトウェアがどんなライブラリを利用しているのかが分かり、ライブラリの脆弱性をチェック可能になる。

現状では、SPDX(JSON)形式のSBOMデータを取り込むことができ、今後、対応する形式を増やすとしている。Web画面では、コンポーネントの構成情報を一覧表示する。コンポーネントの脆弱性をスキャンする際に必要なCPE(システムを構成するハードウェアやソフトウェアなどを識別するユニークID)は、SBOMの取り込みによって自動で登録される。このため、手動で入力する必要がなくなる。

ソフトウェア製品のSBOMを提供しているベンダーは少ないが、提供している場合はこれを取り込んで利用できる。サイバートラスト自身もVul HammerのSBOMを公開している。また、市場には、システムをスキャンしてソフトウェアコンポーネントの構成情報・依存情報をSBOMデータとして出力する開発支援ツールもある。これを組み合わせて使うことで、ライブラリを含めた脆弱性チェックを省力化可能である。

「2021年12月にApache Log4jの脆弱性が見つかり修正された件(関連記事:Javaログ出力ライブラリ「Log4j」の脆弱性、修正した最新版2.17.0をリリース)などを契機に、ソフトウェアには多くのパッケージやライブラリとの依存関係が存在することと、依存関係を把握していないとサイバー攻撃への対応が困難になることが明らかになった。現在では、依存するコンポーネントを把握して脆弱性に対処することや、SBOMの提供・利用することが求められている」(サイバートラスト)。

●Next:Vul Hammer V4のその他の新機能

会員登録(無料)が必要です

- 1

- 2

- 次へ >

サイバートラスト / 脆弱性管理 / SBOM / Linux / MIRACLE Vul Hammer

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-