[調査・レポート]

認証情報の窃盗が急増、サイバー犯罪者は隠密戦術にシフト─IBM X-Force調査

2025年6月9日(月)IT Leaders編集部

日本IBMは2025年6月3日、米IBMの年次グローバルサイバー脅威レポート「IBM X-Force脅威インテリジェンス・インデックス2025」を発表した。同レポートによると、サイバー犯罪者が目立たない犯罪手法に戦術転換し、認証情報の窃取が急増する一方、ランサムウェア攻撃は減少。マルウェア「Infostealer」を用いた認証情報窃取型のフィッシングメールは2024年に前年比84%増加している。

米IBMのセキュリティ研究開発部門で、サイバーセキュリティの脅威インテリジェンスを専門とするIBM X-Forceが、年次グローバルレポート「IBM X-Force脅威インテリジェンス・インデックス2025(IBM X-Force 2025 Threat Intelligence Index)」を発表した。同レポートでは、インシデント対応、ダークウェブ、その他の脅威インテリジェンスソースから得た新たな傾向や既知の攻撃パターンを追跡している。

IBM X-Forceが対応した全攻撃の70%が重要インフラ企業を標的とし、うち4分の1以上が脆弱性悪用によるものだった。レガシー技術への依存とパッチ適用の遅れが課題となっており、ダークウェブで最も言及されたCVE上位10件のうち4件が国家支援型攻撃者と関連していた。

多くのサイバー犯罪者がデータの「暗号化」(11%)より「窃取」(18%)を選択した。高度な検出技術と法執行機関の取り締まり強化により、より迅速な撤退経路を求めているためとみられる。2024年のインシデントの約3分の1が認証情報の窃取に至った。

レガシー技術への依存とパッチ適用の遅れは、重要なインフラ企業にとって依然として根強い課題である。2024年にこの分野でIBM X-Forceが対応したインシデントの4分の1以上で、サイバー犯罪者が脆弱性を悪用していたことが明らかになった。

ダークウェブのフォーラムで最も頻繁に言及されたCVE(共通脆弱性識別子)を調査したところ、上位10件のうち4件が高度なサイバー犯罪者グループ、特に、国家支援型攻撃者と関連していた。これらのCVEに対するエクスプロイトコードは多数のフォーラムで公然と流通しており、電力網、医療ネットワーク、産業システムを標的とした犯罪市場の拡大を助長している。

ID情報ベースの攻撃が侵入事例の3割を占める

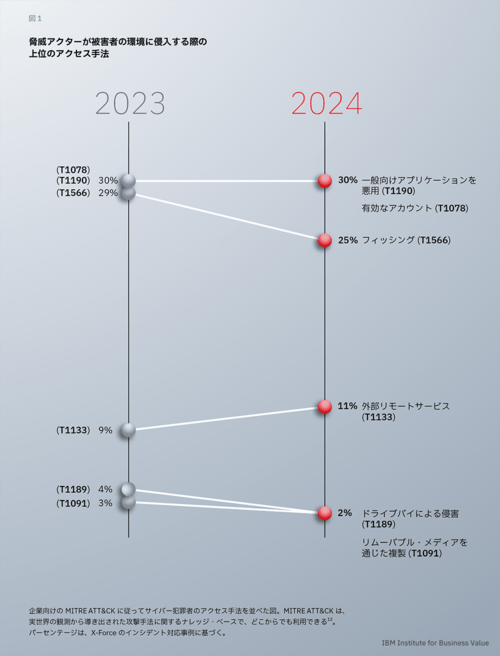

攻撃手法がステルス性と永続性を強める傾向は2年連続で続いており、X-Forceが確認した攻撃の3分の1近くは有効なアカウントを使っていたという(図1)。

図1:脅威アクターが被害者の環境に侵入する際の上位のアクセス手法(出典:日本IBM「IBM X-Force脅威インテリジェンス・インデックス2025」)

図1:脅威アクターが被害者の環境に侵入する際の上位のアクセス手法(出典:日本IBM「IBM X-Force脅威インテリジェンス・インデックス2025」)拡大画像表示

●Next:2023年比で180%増、Infostealerフィッシングメールの脅威

会員登録(無料)が必要です

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-