[市場動向]

アスクル、ランサムウェア被害の調査結果を公表─原因は委託先アカウントの漏洩

2025年12月15日(月)河原 潤(IT Leaders編集部)

アスクルは2025年12月12日、同年10月19日に発生したランサムウェア攻撃によるシステム障害および情報流出について、外部専門機関による調査結果と今後のセキュリティ対策を公表した。攻撃の侵入経路は業務委託先が使用していた管理者アカウントの認証情報漏洩で、多要素認証(MFA)が適用されていなかったことが不正アクセスの突破口となった。また、流出した個人・顧客情報の総数は約74万件に上ることを明らかにした。

アスクルは「ランサムウェア攻撃の影響調査結果および安全性強化に向けた取り組みのご報告(第13報)」を公表し、2025年10月19日に発生したランサムウェア攻撃によるシステム障害および情報流出について、外部専門機関による調査結果と今後のセキュリティ対策を説明している。

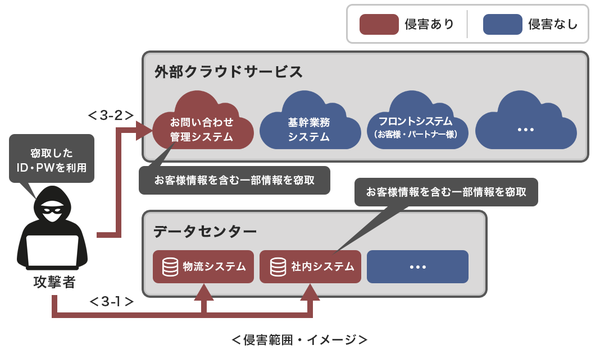

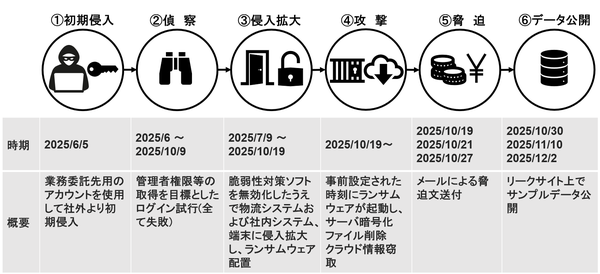

アスクルは今回のランサムウェア攻撃被害により、事業所・法人向けEC「ASKUL」や個人向けEC「LOHACO」などのサービス停止を余儀なくされた。同社の調査によると、サイバー攻撃者は窃取したIDとパスワードを用いてVPN経由で社内ネットワークに侵入。その後、EDR(エンドポイント検知・対処)ソフトウェアを無効化した上でサーバー間のラテラルムーブメント(水平拡散)を展開。最終的に物流システムや社内システムの暗号化およびバックアップファイルの削除を実行したという(図1、図2)。

図1:アスクルが被ったランサムウェア攻撃の侵害範囲(出典:アスクル)

図1:アスクルが被ったランサムウェア攻撃の侵害範囲(出典:アスクル)拡大画像表示

図2:ランサムウェア攻撃の内部侵入後の推移(出典:アスクル)

図2:ランサムウェア攻撃の内部侵入後の推移(出典:アスクル)拡大画像表示

2025年12月12日時点での情報流出の規模は以下のとおり。なお、LOHACO決済におけるクレジットカード情報は同社で保持していないため、流出対象には含まれていない。

- 事業所向けサービスに関する顧客情報の一部:約59万件

- 個人向けサービスに関する顧客情報の一部:約13万2000件

- 取引先(業務委託先、仕入先など)に関する情報の一部:約1万5000件

- 役員・社員などに関する情報の一部(グループ会社含む):約2700件

システム復旧が長期化した要因として、アスクルは「ランサムウェア攻撃を想定したバックアップ環境が構築されておらず、バックアップデータも含めて暗号化されたこと」を挙げている。また、侵害が発生したデータセンターではサーバーへのEDR未導入や24時間監視体制の不備があり、即時検知ができなかったことも被害拡大につながったという。

なお、アスクルは、「犯罪行為を助長させない」という社会的責任の観点から、ランサムウェアを用いた攻撃者に対する身代金の支払いや交渉は一切行わない方針を明言した。

無印良品のECサービス停止など3PL事業への波及

今回のアスクルのシステム障害は、同社本体のサービスだけでなく、グループ会社であるASKUL LOGISTが物流業務を受託する3PL(サードパーティロジスティクス)事業にも深刻な影響を及ぼした(関連記事:良品計画、システム障害の「無印良品ネットストア」を全面再開、アスクルのランサムウェア被害で長期停止)。

ASKUL LOGISTに物流業務を委託する良品計画では、アスクルのシステム停止に伴い「無印良品ネットストア」および「MUJIアプリ」が2025年10月19日から約2カ月にわたり停止。アスクルは、これら3PL事業の顧客企業の出荷業務について、アスクル自社サービスの復旧スケジュールとは異なる工程で対応を進めてきた なお、3PL事業に関しても情報流出の可能性が確認されており、アスクルは2025年11月14日にその旨を公表している。

●Next:事態を受けてアスクルが今後取り組むセキュリティ強化策

会員登録(無料)が必要です

- 1

- 2

- 次へ >

アスクル / ランサムウェア / システム障害 / 物流 / EC / EDR / ラテラルムーブメント / サイバー攻撃 / 情報漏洩 / BCP/DR / 良品計画 / ゼロトラスト / 情報漏洩対策

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-