[調査・レポート]

2年で4倍と急増する「マリシャスパッケージ」の脅威─yamory/Assuredの統計が示すセキュリティ潮流

2025年12月12日(金)IT Leaders編集部、日川 佳三

脆弱性管理サービス「yamory」とセキュリティリスク/信用評価サービス「Assured」を提供しているアシュアードは2025年12月11日、説明会を開き、2025年のセキュリティトレンドを解説した。脆弱性管理の領域では、悪意のあるコードを含むマリシャスパッケージの爆発的な増加を指摘。セキュリティリスクの領域では、SaaS事業者のサイバー攻撃防御施策が進んでいるものの、データバックアップなど侵入を前提とした対策の遅れを指摘した。

アシュアードは、脆弱性管理サービス「yamory」とセキュリティリスク評価サービス「Assured」をSaaSで提供しているセキュリティベンダーである。

同社は説明会を開いて、これらの提供を通じて得た知見とデータを基に、2025年のセキュリティトレンドを解説した。脆弱性管理の領域では、悪意のあるコードを含むマリシャスパッケージの急増を指摘。セキュリティリスク評価の領域では、SaaS事業者のサイバー攻撃防御施策が進んでいるものの、データバックアップなど侵入を前提とした対策の遅れを指摘した。

脆弱性データベース「NVD」の登録件数が増加

「yamory(ヤモリー)」は、ソフトウェアの脆弱性を自動検出し、対応策を通知するクラウドサービスである。もともとは同じVisionalグループであるビズリーチの社内課題から開発されたサービスで、2019年に同グループのサイバーセキュリティ事業として公開を開始。現在は同事業を担うアシュアードが提供している(関連記事:脆弱性管理クラウド「yamory」にランタイムのサポート終了を検出する機能を追加─アシュアード)。

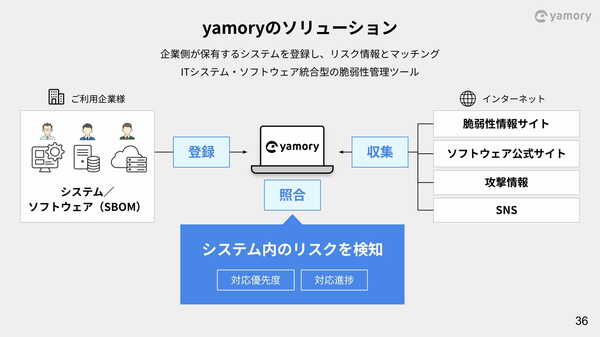

ソフトウェアに含まれるオープンソースソフトウェア(OSS)を抽出して脆弱性データベースと照合し、サイバー攻撃の危険度などを基に対応の優先度を自動分類する。また、SBOM(ソフトウェア部品表)の入出力機能も備えている。スキャンして調査したソフトウェア構成情報をSBOMとして出力したり、取引先から提供を受けたSBOMを取り込んだりすることができる(図1)。

図1:脆弱性管理クラウドサービス「yamory」の概要(出典:アシュアード)

図1:脆弱性管理クラウドサービス「yamory」の概要(出典:アシュアード)拡大画像表示

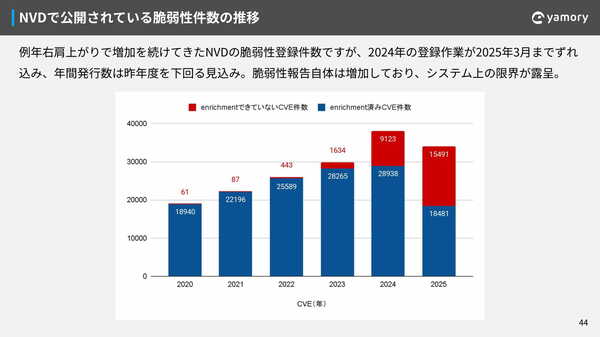

脆弱性管理における2025年のトレンドの1つに、NIST(米国立標準技術研究所)の既知脆弱性データベース「NVD(National Vulnerability Database)」の登録件数の増大を挙げる。「NVDの運用において、CVE(共通脆弱性識別子)が採番されているのにエンリッチメント(情報追加)が追いついていないバックログが残っている」という。

図2:脆弱性データベース「NVD」における登録件数の推移(出典:アシュアード)

図2:脆弱性データベース「NVD」における登録件数の推移(出典:アシュアード)拡大画像表示

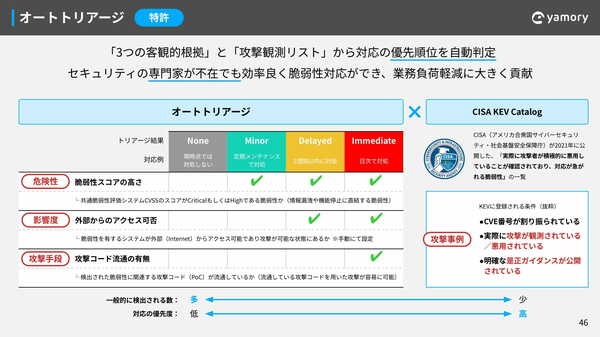

yamoryには、脆弱性データをリスクベースで優先順位づけする「オートトリアージ」機能が備わっている(図3)。アシュアードによると、2025年に公開された脆弱性はCVE全体で3万3972件ある。このうち攻撃コードを含むものは2370件で、実際に悪用が確認されたものは135件。これが示すように、攻撃リスクの高い脆弱性に対して重点的に対処することで脆弱性対策の効率が高まることを説明した。

図3:yamoryが脆弱性の危険度を判定する仕組み(出典:アシュアード)

図3:yamoryが脆弱性の危険度を判定する仕組み(出典:アシュアード)拡大画像表示

悪意のあるコードを含むマリシャスパッケージが急増

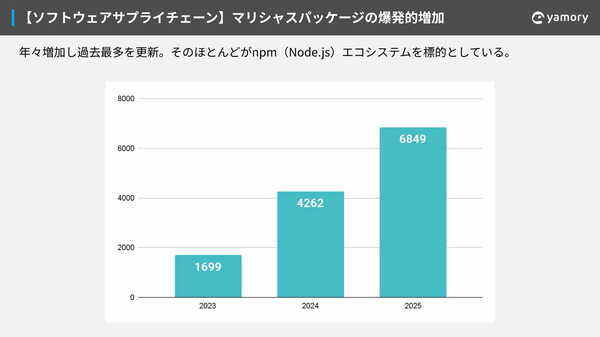

アシュアードは、脆弱性管理の領域での、ここ数年の大きなトレンドとして、マリシャスパッケージ(Malicious Package)の爆発的な増加を挙げている。

マリシャスパッケージとは、攻撃者によって作られた悪意のあるコード(マルウェア)が仕込まれたソフトウェアパッケージのこと。開発者が正規のパッケージだと信じてインストールすることで、情報漏洩やシステム改竄、不正操作などのサイバー攻撃を引き起こす危険な存在である。アシュアードによると、npm(Node.js)やPyPI(Python)などのパッケージリポジトリで拡散され、ソフトウェアサプライチェーン攻撃の主要な手口となっているという。

図4にあるように、マリシャスパッケージは、2023年に1699件、2024年に4262件、2025年は6849件と、2年で4倍以上に増加。これらの95%をnpmパッケージが占めるという。パッケージインストール時に実行するスクリプトによってマルウェアを侵入させる仕組みで猛威をふるっている。

図4:悪意のあるコードを含んだマリシャスパッケージの増加状況(出典:アシュアード)

図4:悪意のあるコードを含んだマリシャスパッケージの増加状況(出典:アシュアード)拡大画像表示

アシュアードは、特定のパッケージの特定のバージョンに悪意のあるコードが含まれていることを事前知識として持っていれば、ソフトウェアの構成要素をスキャンしてSBOMの情報を生成する際に、該当パッケージを利用しているかどうかが分かるので対策がとれると説く。

一方、VPN機器の脆弱性も外部からの侵入経路として主流である。同社が2025年11月に実施したVPNの実態調査では、VPN機器のバージョン情報を「正確に把握していない」と回答したユーザーは48.3%。また、脆弱性の発覚時に該当機器を「即時に特定できない」と回答したユーザーは63.3%に及ぶ(関連記事:脆弱性の特定に数日以上が6割強、VPNの管理不全が浮き彫りに─アシュアード調査)。

●Next:多くの企業が侵入を前提としたレジリエンス対策に二の足を踏む

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-